假设某系统总线在一个总线周期中并行传输 4 字节信息,一个总线周期占用 2个时钟周期,总线时钟频率为 10MHz,则总线带宽是( )。

- A 10MB/s

- B 20MB/s

- C 40MB/s

- D 80MB/s

- 参考答案:B

- 您的答案:

参考解析:

总线带宽指的是这条总线在单位时间内可以传输的数据量,即传输速率,时钟周期=时钟频率的倒数=1/10M,一个总线周期占2个时钟周期=2/10M,在一个总线周期内传输4B,因此速率就是4B/(2/10M)=20MB/s。

某软件公司项目组的程序员在程序编写完成后均按公司规定撰写文档,并上交公司存档。此情形下,该软件文档著作权应由( )享有。

- A 程序员

- B 公司与项目组共同

- C 公司

- D 项目组全体人员

- 参考答案:C

- 您的答案:

参考解析:

职务作品,版权归公司。

在一台安装好TCP/IP协议的计算机上,当网络连接不可用时,为了测试编写好的网络程序,通常使用的目的主机IP地址为( )。

- A 0.0.0.0

- B 127.0.0.1

- C 10.0.0.1

- D 210.225.21.255/24

- 参考答案:B

- 您的答案:

参考解析:

127.0.0.1是本地回环地址,当网络连接不可用时,可用来测试已编写好的网络程序。

SNMP是一种异步请求/响应协议,采用( )协议进行封装。

- A IP

- B ICMP

- C TCP

- D UDP

- 参考答案:D

- 您的答案:

参考解析:

SNMP是基于UDP协议的。

相比于 TCP,UDP 的优势为()。

- A 可靠传输

- B 开销较小

- C 拥塞控制

- D 流量控制

- 参考答案:B

- 您的答案:

参考解析:

UDP的优势主要就是开销小,一般用于视频、音频的传输。

某四级指令流水线分别完成取指、取数、运算、保存结果四步操作。若完成上述操作的时间依次为 8ns、9ns、 4ns、8ns,则该流水线的操作周期应至少为( )ns 。

- A 4

- B 8

- C 9

- D 33

- 参考答案:C

- 您的答案:

参考解析:

流水线周期为最长的那一段,也即9ns。

某医院预约系统的部分需求为:患者可以查看医院发布的专家特长介绍及其就诊时间;系统记录患者信息,患者预约特定时间就诊。用DFD对其进行功能建模时,患者是(请作答此空);用ERD对其进行数据建模时,患者是( )。

- A 外部实体

- B 加工

- C 数据流

- D 数据存储

- 参考答案:A

- 您的答案:

参考解析:

在DFD里的外部实体和ER图里的实体概念类似,是指和系统直接交互的人或物或系统。

某医院预约系统的部分需求为:患者可以查看医院发布的专家特长介绍及其就诊时间;系统记录患者信息,患者预约特定时间就诊。用DFD对其进行功能建模时,患者是( );用ERD对其进行数据建模时,患者是(请作答此空)。

- A 实体

- B 属性

- C 联系

- D 弱实体

- 参考答案:A

- 您的答案:

参考解析:

在DFD里的外部实体和ER图里的实体概念类似,是指和系统直接交互的人或物或系统。

()不属于入侵检测技术。

- A 专家系统

- B 模型检测

- C 简单匹配

- D 漏洞扫描

- 参考答案:D

- 您的答案:

参考解析:

入侵检测是对入侵行为进行监控、匹配和检测,与漏洞扫描无关。

李某购买了一张有注册商标的应用软件光盘,则李某享有()

- A 注册商标专用权

- B 该光盘的所有权

- C 该软件的著作权

- D 该软件的所有权

- 参考答案:B

- 您的答案:

参考解析:

常识,享有光盘的所有权,以及软件的使用权。

在程序的执行过程中,Cache与主存的地址映射是由()完成的。

- A 操作系统

- B 程序员调度

- C 硬件自动

- D 用户软件

- 参考答案:C

- 您的答案:

参考解析:

历年重复考察。

下列攻击行为中属于典型被动攻击的是()

- A 拒绝服务攻击

- B 会话拦截

- C 系统干涉

- D 修改数据命令

- 参考答案:B

- 您的答案:

参考解析:

被动攻击:不直接影响源站和目的站的通信内容,如监听,窃取。主动攻击:直接影响源站和目的站的通信内容,如中断(将源站发出的数据中断,不再发送给目的站),篡改(截获二者通信数据,并修改其中内容),伪造(第三方伪装成源站和目的站进行通信)。

我国商标法规定了申请注册的商标不得使用的文字和图形,其中包括县级以上行政区的地名(文字)。以下商标注册申请,经审查,能获准注册的商标是( )。

- A 青岛(市)

- B 黄山(市)

- C 海口(市)

- D 长沙(市)

- 参考答案:A

- 您的答案:

参考解析:

商标法规定了不能使用省会城市名、不能使用著名风景名胜名,这里CD是省会城市,B是国内外著名风景名胜,只有A,并且也有青岛啤酒珠玉在前。

以下关于防火墙功能特性的叙述中,不正确的是( )

- A 控制进出网络的数据包和数据流向

- B 提供流量信息的日志和审计

- C 隐藏内部IP以及网络结构细节

- D 提供漏洞扫描功能

- 参考答案:D

- 您的答案:

参考解析:

防火墙的主要作用就是过滤数据包,控制数据流向,能够基于此提供流量的统计,在内外网之间建立一道防线,能够隐藏内部网络结构,但不提供主动的漏洞扫描功能。

更适合用来开发操作系统的编程语言是( )。

- A C/C++

- B Java

- C Python

- D JavaScript

- 参考答案:A

- 您的答案:

参考解析:

开发常识,C/C++是编译型语言,常用于系统级软件的开发。

以下关于程序设计语言的叙述中,不正确的是( )。

- A 脚本语言中不使用变量和函数

- B 标记语言常用于描述格式化和链接

- C 脚本语言采用解释方式实现

- D 编译型语言的执行效率更高

- 参考答案:A

- 您的答案:

参考解析:

任何程序设计语言都要使变量和函数,这是基本组成,脚本语言中只是不需要定义就可以使用,高级程序设计语言需要先定义再使用。

测试网络连通性通常采用的命令是()。

- A Netstat

- B Ping

- C Msconfig

- D Cmd

- 参考答案:B

- 您的答案:

参考解析:

ping命令用来测试网络连通性。A用于显示网络状态,C用于windows配置的应用程序;D是打开命令提示符窗口。

下列关于C语言中结构类型的叙述中,错误的是()。

- A 结构第一个成员的地址和整个结构的地址相同

- B 缺省条件下,编译器为每个成员按自然对齐(alignment)条件分配空间

- C 结构成员按照它们被声明的顺序在内存中顺序存储

- D 结构是一种复合数据类型,其构成元素只能是基本数据类型

- 参考答案:D

- 您的答案:

参考解析:

结构类型即结构体struct,结构体第一个成员放在偏移为0的地方,称为首地址,和整个结构体的地址相同;每个特定平台有默认的对齐系数,程序员可以通过预编译命令#pragma pack(n),n=1,2,4,8,16来改变这一系数,缺省条件下,编译器为每个成员按自然对齐条件分配空间;结构体成员是按照声明的顺序在内存中顺序存储;结构体是C语言中聚合数据类型,可以被声明为变量、指针、数据等,用来实现复杂的数据结构,结构体的成员也可以包含其他结构体。

用标准C语言库进行文件操作时,若要以a+方式打开一个己经存在的文件,则下列叙述中正确的是()。

- A 原有的文件内容保留,位置指针移动到文件的末尾,可进行读写操作

- B 原有的文件内容保留,位置指针移动到文件的开头,可进行读写操作

- C 原有的文件内容保留,位置指针移动到文件的末尾,可进行只读操作

- D 原有的文件内容被删除,可进行写操作

- 参考答案:A

- 您的答案:

参考解析:

fopen文件打开模式r代表read的简写,+代表可读可写,w代表write,b代表bit二进制位,t代表textr=rt,打开只读文件,该文件必须存在r+ =rt+,打开可读可写的文件,该文件必须存在rb ,只读,打开一个二进制文件,该文件必须存在rb+ ,打开一个二进制文件,允许读和写,该文件必须存在w=wt,新建一个文本文件,已存在的文件将被删除,只允许写w+=wt+,新建一个文本文件,已存在的文件将被删除,可读可写wb,新建一个二进制文件文件,已存在的文件将被删除,只允许写wb+,新建一个二进制文件,已存在的文件将被删除,可读可写a=at,打开或新建一个文本文件,只允许在文件末尾追写a+=at+,打开或新建一个文本文件,可以读,但只允许在文件末尾追写ab,打开或新建一个二进制文件,只允许在文件末尾追写。ab+,打开或新建一个二进制文件,可以读,但只允许在文件末尾追写

仔细阅读下面程序,请给出运行结果()。#includeimage.pngstdio.h>#includeimage.pngmath.h>intf1(intx){returnx*x;}intf2(intx){returnx*x*x;}main(){intx=3,y1,y2,y3,y4;int(*f)();f=f1;y1=(*f)(x);y2=f1(x);f=f2;y3=f(x);y4=f2(x);printf(“y1=%d,y2=%d,y3=%d,y4=%d\n”,y1,y2,y3,y4);}

- A y1=9,y2=9,y3=27,y4=27

- B y1=3,y2=9,y3=27,y4=9

- C y1=3,y2=3,y3=9,y4=9

- D y1=3 ,y2=9,y3=9,y4=27

- 参考答案:A

- 您的答案:

参考解析:

题中y2和y4是直接函数调用,毫无疑问是9和27,关键在于f=f1是将函数指针f指向了函数f1,因此y1=(*f)(x)本质是调用了函数f1,其结果与直接调用y2=f1(x)相同,y3同理。

在进行嵌入式系统硬件电路设计时,可采用()增强电路的抗干扰能刀。

- A 布线时走90度折线

- B 使用1C插座

- C 布线时减少回路环的面积

- D 闲置未用的I/O口尽量悬空

- 参考答案:C

- 您的答案:

参考解析:

在进行嵌入式系统硬件电路设计时,提高敏感器件的抗干扰能力是指从敏感器件这边考虑尽量减少对干扰噪声的拾取以及从不正常状态尽快恢复。提高抗干扰能力的常用措施有:布线时尽量减少回路环的面积,以降低感应噪声;减少回路环面积布线时,电源线和地线要尽量粗;布线时避免90度折线,减少高频噪声发射;对于闲置未用的管脚不要悬空,在不改变系统逻辑的情况下接地或接电源;在速度能满足要求的前提下,尽量降低晶振频率和选用低速数字电路;器件尽量直接焊在电路板上,少用IC插座。

嵌入式系统硬件PCB图设计及布线过程中应遵循的原则不包括()。

- A 先复杂后简单

- B 核心器件优先

- C 高速信号优先

- D 先局部后整体

- 参考答案:D

- 您的答案:

参考解析:

PCB图设计及布线的步骤为:1、确定PCB机构尺寸;2、从原理图设计软件生成网络表并导入PCB设计软件;3、器件布局:采用先核心器件、后外围器件的原则进行;4、布线:对于核心器件和高速信号要优先进行布线;5、后处理:主要包括修改不合理的走线或者多与的走线;电源层平面分割;铺铜;排列文件;添加各种表示符号等。因此,应遵循先复杂后简单的原则,优先布局核心复杂器件,然后布局外围简单器件;布线时核心器件和高速信号优先。

在面向对象方法中,将逻辑上相关的数据以及行为绑定在一起,使信息对使用者隐蔽称为()。当类中的属性或方法被设计为private时,(请作答此空)可以对其进行访问。

- A 应用程序中所有方法

- B 只有此类中定义的方法

- C 只有此类中定义的public方法

- D 同一个包中的类中定义的方法

- 参考答案:B

- 您的答案:

参考解析:

封装是用来保持内部数据的隐蔽性;类的属性和方法分为public(所有类都可以访问)、private(仅本类内部可以访问)、protect(本类内部可访问、继承子类也可以访问)。

嵌入式系统中常用BIT(内置自检测)来检测硬件的状态。BIT通常可分为上电BIT、周期BIT、启动BIT、维护BIT等,其中不能影响应用软件正常运行的是()。

- A 上电BIT

- B 周期BIT

- C 启动BIT

- D 维护BIT

- 参考答案:B

- 您的答案:

参考解析:

在嵌入式实时系统中,通常用BIT完成对故障的检测和定位。BIT一般包括四种:上电BIT,维护BIT,周期BIT,启动BIT等。上电BIT是在系统上电时对所有硬件资源进行自检测的程序,它拥有100%CPU控制权,可对系统中所有硬件进行完整测试。周期BIT是在系统运行的空闲时间,周期性对硬件进行检测,由于系统处于正常运行状态,测试程序必须采取非破坏性测试算法,对部分可测部件进行测试。维护BIT是在地面维护状态下,对系统硬件的部分或全部进行维护性测试,测试软件拥有100%的CPU控制权,可以对系统中所有硬件进行完整的测试。嵌入式系统会在不同的状态或运行阶段选择进行相应的BIT,以保证系统故障的及时发现与定位。

RS232接口接收数据时,可以采用查询和中断两种方式,其中采用中断方式的特点是()。

- A 硬件电路简单,易于设计

- B 不长期占用CPU资源,系统开销小

- C 设计复杂,降低了系统的实时性

- D 软件设计简单,可移植性好

- 参考答案:B

- 您的答案:

参考解析:

外设数据传输,程序查询方式是CPU一直等待数据传输完,中断方式是传输完成后发送中断让CPU来处理,二者之间显著的区别就在于是否长期占用CPU资源,中断方式CPU可以并行处理其他进程,只要当传输完成后才需要响应中断处理。这里题目特地指出查询和中断两种方式,应该从二者区别的角度入手。

下列总线中不属于高速串行总线的是()。

- A PCI Express

- B RapidIO

- C 1394

- D VME

- 参考答案:D

- 您的答案:

参考解析:

按数据的传输方式划分,总线可以分为串行总线和并行总线。常见的串行总线有SPI、I2C、USB、RS232、CAN等;常见的并行总线有ISA、PCI、VME等。新一代的高速串行总线主要有SATA、PCIE、IEEE 1394、RapidIO、USB 3.0以及基于光纤的高速串行总线AFDX、FC等。

软件能力成熟度模型CMM(CapabilityMaturityModel)规定了()中的主要软件管理过程和工程过程的实践。

- A 系统分析与软件定义阶段

- B 软件研制和维护活动

- C 软件研制和软件测试

- D 软件设计

- 参考答案:C

- 您的答案:

参考解析:

CMM把软件开发过程的成熟度分为五个等级,涉及到软件研制和软件测试活动。

软件需求分析阶段的验证手段一般采用()。

- A 总结

- B 阶段性报告

- C 需求分析评审

- D 黑盒测试

- 参考答案:C

- 您的答案:

参考解析:

需求分析阶段,并不涉及到设计、开发、测试,采用的是需求评审。

将一个32位数0x12345678存储到8000H-8003H四个字节单元中,若以小端模式存储,则8000H存储单元的内容为()。

- A 0x12

- B 0x21

- C 0x78

- D 0x87

- 参考答案:C

- 您的答案:

参考解析:

小端模式是高位存在高地址,低位存在低地址,题目中,8000H是低地址,存放低位0x78

在处理器的指令系统中,程序控制类指令的功能是()。

- A 改变程序执行的顺序

- B 进行主存和CPU之间的数据传送

- C 进行CPU和I/O设备之间的数据传送

- D 进行算术运算和逻辑运算

- 参考答案:A

- 您的答案:

参考解析:

程序指令包括数据处理指令(实现算数运算和逻辑运算)、数据传送指令(寄存器与主存之间的数据传送)、程序控制指令(转移指令,控制执行顺序)、输入/输出指令(各种外设的读写指令)、状态管理指令(存储保护、中断处理等功能指令)。可以顾名思义来理解,程序控制指令又称为转移指令,用来控制程序指令的执行顺序。

与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。HTTPS基于(请作答此空)安全协议,其默认端口是()。

- A RSA

- B DES

- C SSL

- D SSH

- 参考答案:C

- 您的答案:

参考解析:

SSL被设计为加强Web安全传输(HTTP/HTTPS/)的协议(还有SMTP/NNTP等),SSH被设计为加强Telnet/FTP安全的传输协议。https默认端口号是443.

与HTTP相比,HTTPS协议对传输的内容进行加密,更加安全。HTTPS基于()安全协议,其默认端口是(请作答此空)。

- A 1023

- B 443

- C 80

- D 8080

- 参考答案:B

- 您的答案:

参考解析:

SSL被设计为加强Web安全传输(HTTP/HTTPS/)的协议(还有SMTP/NNTP等),SSH被设计为加强Telnet/FTP安全的传输协议。https默认端口号是443.

若一台服务器只开放了25和110两个端口,那么这台服务器可以提供()服务。

- A E-mail

- B Web

- C DNS

- D FTP

- 参考答案:A

- 您的答案:

参考解析:

25端口是SMTP协议端口,110端口是POP3协议端口,二者分别是发送邮件和接收邮件的协议,因此可以提供电子邮件服务。

以下四个选项中,不属于NORFlash的存储特性的是()。

- A 在进行擦除前需先将目标块内所有位都写为0

- B 应用程序不能直接在NOR Flash内运行

- C 写操作只能将数据位从1写成0,不能从0写成1

- D 存储容量一般较小,多用于存储代码

- 参考答案:B

- 您的答案:

参考解析:

flash存储器的写操作只能将数据位从1写成0,不能从0写成1,因此在写入之前要先进行擦除操作,nor flash要求在进行擦除之前先要将目标块内所有位都写0,其容量通常在1-8MB,主要应用在存储介质中,应用程序可以直接在其中运行,不需要再把代码读到系统RAM中运行,其运行代码不需要任何的软件支持。

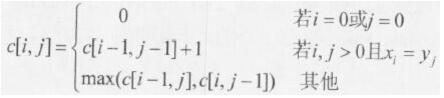

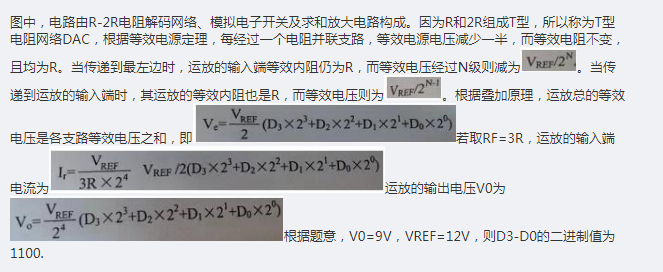

求解两个长度为n的序列X和Y的一个最长公共子序列(如序列ABCBDAB和BDCABA的一个最长公共子序列为BCBA)可以采用多种计算方法。如可以采用蛮力法,对X的每一个子序列,判断其是否也是Y的子序列,最后求出最长的即可,该方法的时间复杂度为(请作答此空)。经分析发现该问题具有最优子结构,可以定义序列长度分别为i和j的两个序列X和Y的最长公共子序列的长度为c[i,j],如下式所示。

采用自底向上的方法实现该算法,则时间复杂度为()

- A O(n^2)

- B O(n^21gn)

- C O(n^3)

- D O(n2^n)

- 参考答案:D

- 您的答案:

参考解析:

蛮力法,对X的每一个子序列,判断是否也是Y的子序列,其中,长度为n的序列X共有2^n个子序列,判断其是否是Y的子序列时间是n,因此是n*2^n;采用动态规划法自底向上实现时,根据递归公式,实际是关于i和j的两重循环,因此时间复杂度是n^2

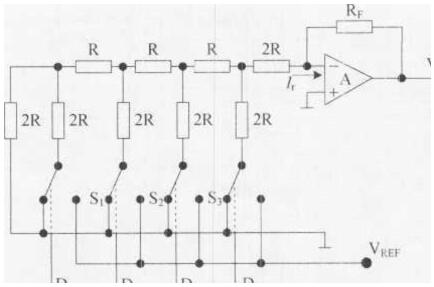

一个4位T型电阻网络D/A转换电路如下图所示,若取RF=3R,则运放的输出电压Vo为:Vo=VREF/2^4(D3*2^3+D2*2^2+D1*2^1+D0*2^0)。假设VREF电压为12V,为了得到9V的输出电压,D3-D0的二进制值应为()。

- A 0111

- B 1001

- C 1100

- D 1111

- 参考答案:C

- 您的答案:

参考解析:

求解两个长度为n的序列X和Y的一个最长公共子序列(如序列ABCBDAB和BDCABA的一个最长公共子序列为BCBA)可以采用多种计算方法。如可以采用蛮力法,对X的每一个子序列,判断其是否也是Y的子序列,最后求出最长的即可,该方法的时间复杂度为()。经分析发现该问题具有最优子结构,可以定义序列长度分别为i和j的两个序列X和Y的最长公共子序列的长度为c[i,j],如下式所示。

采用自底向上的方法实现该算法,则时间复杂度为(请作答此空)

- A O(n^2)

- B O(n^21gn)

- C O(n^3)

- D O(n2^n)

- 参考答案:A

- 您的答案:

参考解析:

蛮力法,对X的每一个子序列,判断是否也是Y的子序列,其中,长度为n的序列X共有2^n个子序列,判断其是否是Y的子序列时间是n,因此是n*2^n;采用动态规划法自底向上实现时,根据递归公式,实际是关于i和j的两重循环,因此时间复杂度是n^2

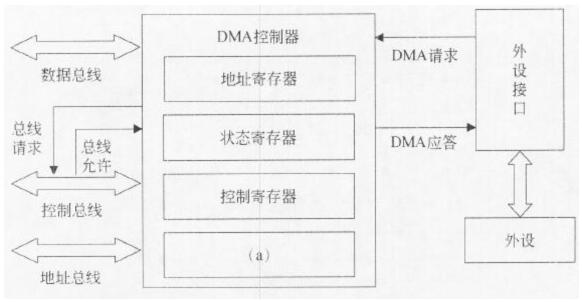

下图为典型直接存储器访问(DMA)控制器的结构示意图,图中(a)应为()。

- A 总线仲裁器

- B 字节计数器

- C 参数寄存器

- D 中断寄存器

- 参考答案:B

- 您的答案:

参考解析:

DMA可以直接在外设和主存之间建立一个数据传输通道,完成高速数据传输,只需要CPU进行简单的初始化操作,因此DMA需要与CPU、总线相连,包含地址、状态、控制寄存器,还需要控制传输控制,计算传输字节数。

以下四种串行总线中,一组总线上不能挂接多个器件的是()。

- A RS232

- B RS485

- C I2C

- D SPI

- 参考答案:A

- 您的答案:

参考解析:

RS232只支持点对点的传输,RS422是对RS232的改进,允许在相同传输线上连接多个接收节点,支持一点对多点的双向通信,RS485增加了多点、双向通信能力,可以连接多个设备。

以下关于嵌入式系统时钟管理的叙述中,错误的是()。

- A 系统的主时钟可以由外部时钟源提供,也可由外部晶体振荡器提供

- B 时钟控制逻辑可以在不需要锁相环的情况下产生慢速时钟

- C 利用锁相环可以对输入时钟进行倍频输出,但无法改变输出时钟的相位

- D 可以通过软件来控制时钟与每个外围模块的连接还是断开

- 参考答案:C

- 您的答案:

参考解析:

系统的主时钟可以由外部时钟源提供,也可由外部晶体振荡器提供。时钟控制逻辑可以在不需要锁相环的情况下产生慢速时钟,并且可以通过软件来控制时钟与每个外围模块的连接还是断开,从而降低功效。系统时钟源直接采用外部晶振时,内部PLL电路可以调整系统时钟,使系统运行速度更快。由于片内的PPL电路可以兼具频率放大和信号提纯的功能,因此,系统可以以较低的外部时钟信号获得较高的工作频率,从而降低因高速开关时钟所造成的高频噪声。锁相环在工作的过程中,当输出信号的频率与输入信号的频率相等时,输出电压与输入电压保持固定的相位差值,即输出电压与输入电压的相位被锁住。

将高级语言源程序通过编译或解释方式进行翻译时,可以先生成与源程序等价的某种中间代码。以下关于中间代码的叙述中,正确的是()。

- A 中间代码常采用符号表来表示

- B 后缀式和三地址码是常用的中间代码

- C 对中间代码进行优化要依据运行程序的机器特性

- D 中间代码不能跨平台

- 参考答案:B

- 您的答案:

参考解析:

常见的中间代码有后缀式、三地址码、树,符号表是在编译预处理时,中间代码不依赖于硬件平台,可移植性强,可跨平台。

在C程序中,语句“char*func(intx,inty);”表示的含义是()。

- A 对函数func的定义

- B 对函数func的调用

- C 对函数func返回值类型的说明

- D 对函数func的原型说明

- 参考答案:D

- 您的答案:

参考解析:

函数的定义需要返回值、函数名、形参、函数体,这里缺少了函数体,并且后面加了分号表示一条语句,是函数的声明,即函数的原型说明。

在面向对象方法中,将逻辑上相关的数据以及行为绑定在一起,使信息对使用者隐蔽称为(请作答此空)。当类中的属性或方法被设计为private时,()可以对其进行访问。

- A 抽象

- B 继承

- C 封装

- D 多态

- 参考答案:C

- 您的答案:

参考解析:

封装是用来保持内部数据的隐蔽性;类的属性和方法分为public(所有类都可以访问)、private(仅本类内部可以访问)、protect(本类内部可访问、继承子类也可以访问)。

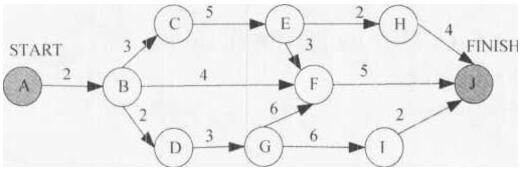

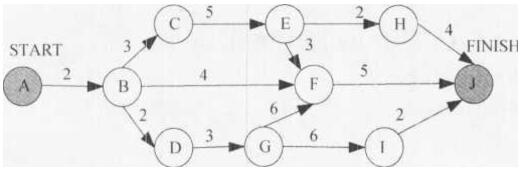

某软件项目的活动图如下图所示,其中顶点表示项目里程碑,连接顶点的边表示包含的活动,边上的数字表示活动的持续时间(天)。完成该项目的最少时间为(请作答此空)天。由于某种原因,现在需要同一个开发人员完成BC和BD,则完成该项目的最少时间为()天。

- A 11

- B 18

- C 20

- D 21

- 参考答案:B

- 您的答案:

参考解析:

像这种求项目活动图的最少时间都是求从起点到终点的最长路径,这里无需求松弛时间,也无需逆推,可以避免使用表格法,直接特殊值代入几条,可得最长的路径是ABCEFJ和ABDGFJ,长度为18;只有一个开发人员来完成BC和BD,BC和BD都在关键路径上,如果先完成BC,则ABDGFJ关键路径要拖延3天,变成21天,如果先完成BD,则ABCEFJ关键路径要拖延2天,变成20天,最少的就是20天。

执行下面的一段C程序后,变量ret的值为()。charstr[20];intret=strlen(strcpy(str,”Hello_World”))

- A 0

- B 11

- C 12

- D 20

- 参考答案:B

- 您的答案:

参考解析:

题中,从最内层括号开始看起,将常量拷贝到str中,strcpy函数会在字符结束符\0时停止拷贝,因此只管Hello_World长度,strlen相当于strlen(str),字符串长度为11

某软件项目的活动图如下图所示,其中顶点表示项目里程碑,连接顶点的边表示包含的活动,边上的数字表示活动的持续时间(天)。完成该项目的最少时间为()天。由于某种原因,现在需要同一个开发人员完成BC和BD,则完成该项目的最少时间为(请作答此空)天。

- A 11

- B 18

- C 20

- D 21

- 参考答案:C

- 您的答案:

参考解析:

像这种求项目活动图的最少时间都是求从起点到终点的最长路径,这里无需求松弛时间,也无需逆推,可以避免使用表格法,直接特殊值代入几条,可得最长的路径是ABCEFJ和ABDGFJ,长度为18;只有一个开发人员来完成BC和BD,BC和BD都在关键路径上,如果先完成BC,则ABDGFJ关键路径要拖延3天,变成21天,如果先完成BD,则ABCEFJ关键路径要拖延2天,变成20天,最少的就是20天。

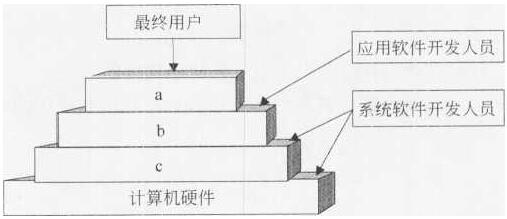

计算机系统的层次结构如下图所示,基于硬件之上的软件可分为a、b和c三个层次。图中a、b和c分别表示()。

- A 操作系统、系统软件和应用软件

- B 操作系统、应用软件和系统软件

- C 应用软件、系统软件和操作系统

- D 应用软件、操作系统和系统软件

- 参考答案:C

- 您的答案:

参考解析:

从底到上,越来越抽象,与具体应用相关,与硬件无关,并且右边有说明,则a是用户使用的应用软件,b是系统软件,c是操作系统。

已知:charstr[10],*p=str;下面C语言语句中正确的是()。

- A str="ABC"

- B p="ABC"

- C *str="ABC"

- D *p="ABC”

- 参考答案:B

- 您的答案:

参考解析:

题中str是字符数组,p是一个指向str首地址的指针,A中字符之间不能直接赋值,要使用strcpy;B是将指针p指向ABC字符串的地址空间,是可行的;C和D都是将ABC直接赋值给str或者p,不能直接赋值。

某企业财务系统的需求中,属于功能需求的是()。

- A 每个月特定的时间发放员工工资

- B 系统的响应时间不超过3秒

- C 系统的计算精度符合财务规则的要求

- D 系统可以允许100个用户同时查询自己的工资

- 参考答案:A

- 您的答案:

参考解析:

软件需求包括功能需求和非功能需求,非功能需求又分为性能、约束等,B是性能需求,C是精度需求,D也是性能需求,类似BD这种带数字的一般都是性能需求,A是根据要求的活动描述需要的行为,是功能需求。

以下关于嵌入式微处理器中断的叙述中,错误的是()。

- A 大多数系统可以使用轮询方式让多个设备共享一个中断

- B 高优先级中断可以抢占低优先级中断,最高优先级中断不可被抢占

- C 多个中断源同时请求中断时,系统只能响应一个中断,其他中断会被丢弃

- D 当中断发生时,系统将自动备份当前程序状态寄存器

- 参考答案:C

- 您的答案:

参考解析:

当有多个中断源同时请求时,会依据优先级判断按序执行,不会丢弃。

以下关于软件验证的叙述中,错误的是()。

- A 试图证明在软件生命周期各阶段,软件产品或中间产品能满足客户需求

- B 强调对于过程的检验,而不是对于结果的检验

- C 验证软件是否满足它的需求规格说明

- D 验证软件的手段只有软件测试和评审

- 参考答案:D

- 您的答案:

参考解析:

验证软件的手段多种多样,包括测试、评审、审查、走查、模拟、演示等。

典型的嵌入式系统存储器层次结构示意图如下所示,存储层次由低到高依次是辅助存储器、主存储器、高速缓存Cache、寄存器,以下叙述中错误的是()

- A 层次越高读写速度越快

- B 层次越高存储容量越大

- C 高层存储器可以被看作低层存储器的缓存

- D 各级存储层次之间存储容量和读写速度呈反比

- 参考答案:B

- 您的答案:

参考解析:

存储体系,从层次低到层次高,价格越来越贵,容量越来越小,速度越来越快。cache-主存以及主存-辅存是两级存储结构。

下面关于软件需求分析的叙述,错误的是()。

- A 需求分析阶段的输入是软件研制任务书

- B 需求分析的任务是确定软件的功能、性能、接口等需求

- C 完成软件需求分析工作后应提交一份软件需求规格说明

- D 需求规格说明可用程序流程图表达系统内部数据的流向和运动情况

- 参考答案:D

- 您的答案:

参考解析:

数据流图是用来表达系统内部数据的流向,程序流程图是用来表达程序运行流程的。

以下关于嵌入式实时操作系统(RTOS)的叙述中,错误的是()。

- A 实时性和公平性是RTOS调度器最重要的两个指标

- B RTOS调度器多采用基于优先级的可抢占调度算法

- C 单调速率调度算法的基本思想是任务的周期越短,优先级越高

- D 最早期限优先算法会根据任务的截止时间来确定其优先级

- 参考答案:A

- 您的答案:

参考解析:

实时操作系统强调的是实时性,即在规定的时间内能够完成系统功能,返回正确的结果,因此最重要的指标是实时性和正确性。

软件配置管理功能不包括()。

- A 配置标识

- B 版本控制

- C 审计和审查

- D 程序设计

- 参考答案:D

- 您的答案:

参考解析:

常识。

微内核操作系统在嵌入式系统中得到越来越广泛的应用,以下关于微内核操作系统叙述中,错误的是()。

- A 微内核操作系统,就是一种基于微内核架构的操作系统

- B 微内核操作系统由一群尽可能将数量最小化的软件程序组成

- C 微内核并非一个完整的操作系统,而只是操作系统中最基本的部分

- D 由于微内核不能有效的支持多处理机运行,所以不适用分布式系统环境

- 参考答案:D

- 您的答案:

参考解析:

微内核操作系统的基本思想是尽可能的将操作系统核心缩小,仅仅实现核心基础部分,如中断、并行调度等与硬件有关部分,而策略、应用层次则面向用户,这样大量的代码就移向进程,因此其只是操作系统中最基本部分;微内核可以支持多处理机运行,适用于分布式系统环境。

以下关于质量保证的叙述中,错误的是()。

- A 质量保证主要任务是识别与项目相关的各种质量标准

- B 质量保证应该贯穿整个项目生命期

- C 质量保证给质量的持续改进过程提供保证

- D 质量审计是质量保证的有效手段

- 参考答案:A

- 您的答案:

参考解析:

质量保证顾名思义,是依据2的标准、过程和规范,按照质量保证金计划审核项目的过程活动和工作产品,反馈审核结果,保证项目的质量。应该贯穿整个项目生命周期,质量审计是质量保证的有效手段。

以下关于文件系统的叙述,错误的是()。

- A 文件控制块是文件系统中最重要的数据结构,但不是文件存在的唯一标志

- B 文件控制块主要包括文件的标识信息、位置信息和文件的访问权限信息等

- C 文件目录将系统中所有的文件控制块按照某种规律组织起来以便于检索

- D 文件目录也由文件组成

- 参考答案:A

- 您的答案:

参考解析:

文件控制块FCB就是文件存在的唯一标志,存放文件的一些基本信息,包括文件的标识信息(文件名、所有者、文件类型、最近修改时间等)、位置信息(文件长度、存放位置等)、访问权限信息(口令、保存时限、保护类别)等。文件目录是文件控制块的有序集合,将系统中所有的FCB按照某种规律组织起来便于检索,就形成了文件目录,文件目录也由文件组成。

软件设计阶段的输出主要是()。

- A 程序

- B 模块

- C 伪代码

- D 软件设计文档

- 参考答案:D

- 您的答案:

参考解析:

设计阶段不涉及代码,包含概念设计和详细设计两个阶段,输出是软件设计文档。

以下关于直接存储器访问(DMA)的叙述中,错误的是()。

- A DMA是一种快速传递大数据的技术

- B DMA将传输的数据从一个地址空间复制到另一个地址空间

- C DMA数据传送过程中,由CPU和DMA控制器共同控制

- D 在DMA控制器控制下,主存和外设之间直接交换数据

- 参考答案:C

- 您的答案:

参考解析:

DMA直接在主存和外设之间建立一条数据传输通道,无需CPU来控制传输过程,是一种快速传递大数据块的技术。

软件测试可分为静态测试和动态测试,以下不属于静态测试的是()。

- A 代码检查

- B 静态结构分析

- C 覆盖率分析

- D 代码质量度量(圈复杂分析等)

- 参考答案:C

- 您的答案:

参考解析:

静态测试是不需要运行程序,采取代码分析,人工走查等方式测试;动态测试是计算机必须运行被测程序,包括接口测试、覆盖率测试、性能分析等。

某个应用任务TaskA正在等待信号量到来从而执行,此时TaskA所处的状态名称为()。

- A 就绪态状态

- B 执行状态

- C 阻塞状态

- D 结束状态

- 参考答案:C

- 您的答案:

参考解析:

进程基础三态是阻塞、就绪、执行,题中任务没有执行,也不仅仅缺CPU资源,还缺信号量资源,因此是阻塞状态。

软件配置管理是一组用于在计算机软件()管理变化的活动。

- A 交付使用后

- B 开发过程中

- C 整个生命周期

- D 测试过程中

- 参考答案:C

- 您的答案:

参考解析:

软件配置管理,包括其他项目管理,都是贯穿整个项目生命周期的。

某系统中采用固定优先级调度,有3个任务,优先级顺序为X>Y>Z,任务Z先执行,并且运行过程中独占了共享资源S,在释放S之前,任务X和Y开始运行,X也申请资源S,Y和Z之间没有共享资源,则三个任务执行完成的顺序是()。

- A X、Y、Z

- B Y、X、Z

- C Y、Z、X

- D Z、X、Y

- 参考答案:B

- 您的答案:

参考解析:

本题出的不严谨,并没有给出具体执行时间和流程供判断。本题应该这样理解:Z先执行,独占资源S,XY后执行,X优先级最高先执行,但要等待资源S被释放,因此转由Y再执行,可判断Y比X先执行完,然后等资源S释放后,再执行X直到结束,再继续执行Z直到结束。

某计算机字长16位,存储器存取周期是500ns,存储器的带宽是()。

- A 8Mbit/s

- B 16Mbit/s

- C 32Mbit/s

- D 64Mbit/s

- 参考答案:C

- 您的答案:

参考解析:

带宽及速率,16b/500ns=32Mbit/s,注意单位换算。

某32位计算机Cache容量16KB,Cache块大小16Byte,假设主存与Cache地址映像采用直接映像方式,则主存地址为1234E8F8(十六进制)的单元,装入Cache的地址是()。

- A 00010001001101

- B 01000100011010

- C 10100011111000

- D 11010011101000

- 参考答案:C

- 您的答案:

参考解析:

由题意,cache块大小为16B,也即主存和cache都要分割成16B的块,块内偏移占4位低地址,cache容量16KB,共16KB/16B=1024个块,因此块地址占10位,计算机是32位,因此还剩余32-10-4=18位作为高地址,即主存分区号,那么该地址结构为:18位分区号,10位块号,4位块内偏移;题中采用直接映射,只有每个区块号相同的才能命中,题目考察的是装入cache的地址,那么就是取低14位,无需分区号,将1234E8F8展开为二进制取低14位即可。

以下关于指令执行速度MIPS(MillionInstructionsPerSecond)的叙述中,正确的是()。

- A MIPS是用来描述计算机的浮点运算速度

- B 一台计算机的MIPS峰值是按其指令集中所有指令的执行速度计算的

- C 在比较不同计算机MIPS值时,不用说明使用了什么样的基准程序

- D 设每一机器周期为t微妙,基本指令需k个周期,则MIPS峰值为1/kt

- 参考答案:D

- 您的答案:

参考解析:

MIPS是百万条指令每秒,用来描述计算机定点运算速度,一台计算机峰值MIPS是按其指令集中基本指令的执行速度计算的;其平均MIPS,是用其指令使用频度加权各类指令执行速度计算得到的;其基准程序MIPS值是用运行基准程序测得的MIPS值。

以下关于特权指令的叙述中,错误的是()。

- A 特权指令集是计算机指令集的一个子集

- B 特权指令通常与系统资源的操纵和控制有关

- C 当处于用户态运行时,计算机可以执行特权指令

- D 当处于系统态运行时,计算机可以执行特权指令

- 参考答案:C

- 您的答案:

参考解析:

特权指令指具有特殊权限的指令,由于这类指令的权限最大,所以如果使用不当,就会破坏系统或其它用户信息。因此为了安全起见,这类指令只能用于操作系统或其它系统软件,而一般不直接提供给用户使用。计算机运行时的状态可以分为系统态(或称管态)和用户态(或称目态)两种。当计算机处于系统态运行时,它可以执行特权指令,而处于用户态运行时,则不能执行特权指令。

An operating system also has to be able to service peripheral (请作答此空), such as timers,motors, sensors, communicationdevices, disks, etc. All of those can request the attention of the OS ( ) , i.e. at the time that they want to use the OS, theOS has to make sure it's ready to service the requests. Such a request for attention is called an interrupt. There are twokinds of interrupts: Hardware interrupts and Software interrupts. The result of an inteiTup: is also a triggering of theprocessor, so that it jumps to a ( ) address. Examples of cases where software interrupts appear are perhaps a divide by zero, a memory segmentation fault, etc. So this kind of interrupt is not caused by a hardware event but by a specificmachine language operation code. Many systems have more than one hardware interrupt line, and the hardwaremanufacturer typically assembles all these interrupt lines in an interrupt ( ) . An Interrupt ( ) is a piece of hardware that shields the OS from the electronic details of the interrupt lines, so that interrupts can be queued and none of themgets lost.

- A hardware

- B software

- C application

- D orocessor

- 参考答案:A

- 您的答案:

参考解析:

An operating system also has to be able to service peripheral ( ), such as timers,motors, sensors, communicationdevices, disks, etc. All of those can request the attention of the OS (请作答此空) , i.e. at the time that they want to use the OS, theOS has to make sure it's ready to service the requests. Such a request for attention is called an interrupt. There are twokinds of interrupts: Hardware interrupts and Software interrupts. The result of an inteiTup: is also a triggering of theprocessor, so that it jumps to a ( ) address. Examples of cases where software interrupts appear are perhaps a divide by zero, a memory segmentation fault, etc. So this kind of interrupt is not caused by a hardware event but by a specificmachine language operation code. Many systems have more than one hardware interrupt line, and the hardwaremanufacturer typically assembles all these interrupt lines in an interrupt ( ) . An Interrupt ( ) is a piece of hardware that shields the OS from the electronic details of the interrupt lines, so that interrupts can be queued and none of themgets lost.

- A synchronously

- B asynchronously

- C simultaneously

- D directly

- 参考答案:B

- 您的答案:

参考解析:

An operating system also has to be able to service peripheral ( ), such as timers,motors, sensors, communicationdevices, disks, etc. All of those can request the attention of the OS ( ) , i.e. at the time that they want to use the OS, theOS has to make sure it's ready to service the requests. Such a request for attention is called an interrupt. There are twokinds of interrupts: Hardware interrupts and Software interrupts. The result of an inteiTup: is also a triggering of theprocessor, so that it jumps to a (请作答此空) address. Examples of cases where software interrupts appear are perhaps a divide by zero, a memory segmentation fault, etc. So this kind of interrupt is not caused by a hardware event but by a specificmachine language operation code. Many systems have more than one hardware interrupt line, and the hardwaremanufacturer typically assembles all these interrupt lines in an interrupt ( ) . An Interrupt ( ) is a piece of hardware that shields the OS from the electronic details of the interrupt lines, so that interrupts can be queued and none of themgets lost.

- A random

- B pre-specified

- C constant

- D inknown

- 参考答案:B

- 您的答案:

参考解析:

An operating system also has to be able to service peripheral ( ), such as timers,motors, sensors, communicationdevices, disks, etc. All of those can request the attention of the OS ( ) , i.e. at the time that they want to use the OS, theOS has to make sure it's ready to service the requests. Such a request for attention is called an interrupt. There are twokinds of interrupts: Hardware interrupts and Software interrupts. The result of an inteiTup: is also a triggering of theprocessor, so that it jumps to a ( ) address. Examples of cases where software interrupts appear are perhaps a divide by zero, a memory segmentation fault, etc. So this kind of interrupt is not caused by a hardware event but by a specificmachine language operation code. Many systems have more than one hardware interrupt line, and the hardwaremanufacturer typically assembles all these interrupt lines in an interrupt (请作答此空) . An Interrupt ( ) is a piece of hardware that shields the OS from the electronic details of the interrupt lines, so that interrupts can be queued and none of themgets lost.

- A vector

- B array

- C queue

- D ist

- 参考答案:A

- 您的答案:

参考解析:

An operating system also has to be able to service peripheral ( ), such as timers,motors, sensors, communicationdevices, disks, etc. All of those can request the attention of the OS ( ) , i.e. at the time that they want to use the OS, theOS has to make sure it's ready to service the requests. Such a request for attention is called an interrupt. There are twokinds of interrupts: Hardware interrupts and Software interrupts. The result of an inteiTup: is also a triggering of theprocessor, so that it jumps to a ( ) address. Examples of cases where software interrupts appear are perhaps a divide by zero, a memory segmentation fault, etc. So this kind of interrupt is not caused by a hardware event but by a specificmachine language operation code. Many systems have more than one hardware interrupt line, and the hardwaremanufacturer typically assembles all these interrupt lines in an interrupt ( ) . An Interrupt (请作答此空) is a piece of hardware that shields the OS from the electronic details of the interrupt lines, so that interrupts can be queued and none of themgets lost.

- A Cell

- B Vector

- C Controller

- D Manager

- 参考答案:C

- 您的答案:

参考解析:

软件项目至少应形成功能基线、分配基线和产品基线三类基线。功能基线形成的时机是( )。

- A 在系统分析与软件定义阶段结束时

- B 在需求分析阶段结束时

- C 在软件设计阶段结束时

- D 在综合测试阶段结束时

- 参考答案:A

- 您的答案:

参考解析:

配置管理三个基线:功能基线:在系统分析与软件定义阶段结束时,经过正式批准、签字的系统规格说明书、项目任务书、合同书或协议书中所规定的对待开发软件系统的规格说明。分配基线:在需求分析阶段结束时,经过正式评审和批准的需求规格说明,是最初批准的分配配置标识。产品基线:在综合测试阶段结束时,经过正式评审和批准的有关所开发的软件产品的全部配置项的规格说明,是最终批准产品配置标识。

执行下面C语言程序段的结果是( )。main ( ) {int x=l,a=l,b=l;switch(x) {case 0: b++;case 1: a++;case 2: a++; b++;}printf (”a=%d,b=%d“, a, b);}

- A a=2, b=2

- B a=3, b=2

- C a=2, b=1

- D a=3, b=3

- 参考答案:B

- 您的答案:

参考解析:

switch case语句语法,当匹配到了一个case条件,会从该条件开始往下执行其余所有条件语句,不再进行判断,因此这里x=1匹配到了case1,其会执行case1及case2的语句。