数据库系统中的视图、存储文件和基本表分别对应数据库系统结构中的( )。

- A 模式、内模式和外模式

- B 外模式、模式和内模式

- C 模式、外模式和内模式

- D 外模式、内模式和模式

- 参考答案:D

- 您的答案:

参考解析:

本题考查的是数据库体系结构:三层模式。对于题干给出的视图、存储文件、基本表分别对应:视图-外模式,存储文件-内模式,基本表-模式。因此本题选择D选项,需要注意对应位置。

关键成功因素法(CSF)包含4个步骤:①识别关键成功因素,②了解企业目标,③识别测量性能的数据,④识别性能指标和标准。其正确的顺序为( )。

- A ①②③④

- B ①④②③

- C ②①④③

- D ②④③①

- 参考答案:C

- 您的答案:

参考解析:

本题考查电子商务系统规划方法中关键成功因素法的基础知识。

关键成功因素法源自企业目标,通过目标分解和识别、关键成功因素识别、性能指标识别,一直到产生数据字典。

关键成功因素法包含以下四个步骤:

①了解企业目标;

②识别关键成功因素;

③识别性能的指标和标准;

④识别测量性能的数据。

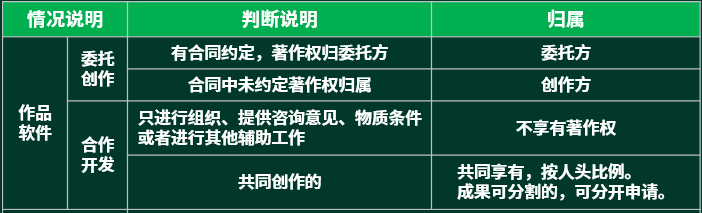

以下说法中,错误的是( )。

- A 张某和王某合作完成一款软件,他们可以约定申请专利的权利只属于张某

- B 张某和王某共同完成了一项发明创造,在没有约定的情况下,如果张某要对其单独申请专利就必须征得王某的同意

- C 张某临时借调到某软件公司工作,在执行该公司交付的任务的过程中,张某完成的发明创造属于职务发明

- D 甲委托乙开发了一款软件,在没有约定的情况下,由于甲提供了全部的资金和设备,因此该软件著作权属于甲

- 参考答案:D

- 您的答案:

参考解析:

委托创作开发的作品,没有合同约定著作权归属的情况下,其著作权归属创作方。

结合题干分析,发现D选项符合题意。

对于电子商务法律规范与伦理道德这类章节题型,较为常考的是关于侵权判定的题型。

EDI的工作内容包含以下几项:①生成平面文件②信息编辑③传送给对方用户④生成EDI标准格式文件,正确的工作流程是( )。

- A ②→①→④→③

- B ②→①→③→④

- C ①→②→④→③

- D ①→③→④→②

- 参考答案:A

- 您的答案:

参考解析:

本题考查EDI工作内容。

EDI工作内容:

1、发送方计算机应用系统生成原始用户数据,信息编辑阶段;

2、发生报文的数据影射与翻译(影射程序将用户格式的原始数据报文展开成平面文件,以便使翻译程序能够识别;翻译程序将平面文件翻译成EDI格式文件;平面文件是用户原始资料格式与EDI标准格式之间的对照性文件);

3、发生标准的EDI文件;

4、接收方获取标准的EDI文件,并将EDI文件翻译成平面文件;

5、接收方将平面文件转换并送到接收方信息系统中进行处理,最后成为接收方信息系统能够接收的文件格式。

综合上述,可知选项A排序正确。

电子商务按网络类型基本分为EDI(电子数据交换)商务、Internet(互联网)商务、Intranet(企业内部网)商务、Extranet(企业外部网)商务四种类型。

VLAN的主要作用不包括( )。

- A 加强网络安全

- B 抑制广播风暴

- C 简化网络管理

- D 查杀病毒

- 参考答案:D

- 您的答案:

参考解析:

本题考查计算机网络基础知识。

VLAN的好处主要有:

(1)端口的分隔。即便在同一个交换机上,处于不同VLAN的端口也是不能通信的。这样一个物理的交换机可以当作多个逻辑的交换机使用。

(2)网络的安全。不同VLAN不能直接通信,杜绝了广播信息的不安全性。

(3)灵活的管理。更改用户所属的网络不必换端口和连线,只更改软件配置就可以了。不能查杀病毒。

根据题干分析,可得本题选D。

较为常见的考试关于类似防火墙的功能有:

(1)保护易受攻击的服务

(2)控制对特殊站点的访问

(3)集中化的安全管理

(4)对网络访问进行记录和统计

不能实现的功能有:

(1)限制有用的网络服务

(2)不能防范内部网络用户的攻击

(3)不能完全防范病毒

常见的JavaEE框架中,不包括( )。

- A Struts2.x

- B Spring

- C Hibernate

- D MVC

- 参考答案:D

- 您的答案:

参考解析:

本题考查.NET项目基础配置。

JAVA中的三大框架为SSH,即Spring、Struts、Hibernate。

MVC(Model View Controller)是一种模型(model)-视图(view)-控制器(controller)缩写,一种软件设计典范,用一种业务逻辑、数据、界面显示分离方法的组织代码,将业务逻辑聚集到一个部件里面。

综上所述,ABC等3个选项中的框架都属于J2EE框架,MVC则是一种软件设计模式。故本题选D。

J2EE的体系结构

1)客户层

基于Web的J2EE应用中,用户的浏览器在客户层中运行,并从一个Web服务器下载Web层中的静态HTML页面或者由JSP/Servlet生成的动态HTML页面。

2)Web层

J2EE Web组件可以由JSP页面、基于Web的Applet以及显示HTML页面的Servlet组成。

3)业务层

一个EJB从客户程序处接受数据,在需要的情况下对数据进行处理,再将数据发送到企业信息系统层存储。

4)企业信息系统层(EIS)

企业信息系统层运行企业信息系统软件,这层包括企业基础系统设施。

常见电子商务网站构件中,可以将网站信息发布给用户的是( )。

- A 目录服务器

- B 邮件和消息服务器

- C 安全服务器

- D 网站服务器

- 参考答案:D

- 您的答案:

参考解析:

本题考查电子商务网站构件。

目录服务器:管理用户、资源及安全权限

邮件和消息服务器:提供商业级的通信框架

安全服务器:保证数据安全、应用安全和交易安全

网站服务器:网站信息发布给用户

经过上述分析可知,本题选D。

电子商务网站的基本功能

(1)信息发布(2)网上订购

(3)网上支付(4)咨询洽谈

(5)电子账户(6)服务传递

(7)意见征询(8)交易管理

电子商务安全体系中不包括( )。

- A 交易协议层

- B 网络服务层

- C 信息发布与传输层

- D 加密技术层

- 参考答案:C

- 您的答案:

参考解析:

本题考查电子商务安全体系。

电子商务安全体系从高到低依次为应用系统层、安全协议层(即交易协议层)、安全认证层、加密技术层、网络服务层。故A、B、D选项都属于电子商务安全体系。

C选项信息发布与传输层不属于电子商务安全体系,属于电子商务基本架构。故本题选C。(电子商务基本架构包括:网络层、信息发布与传输层、电子商务服务与应用层、公共政策与法律规范、技术标准和网络协议)

电子商务主体有权决定是否交易、和谁交易以及如何交易,任何单位和个人利用强迫、利诱等手段进行违背当事人真实意愿的交易活动都是无效的,这体现了电子商务立法遵循的( )。

- A 保护消费者正当权益的原则

- B 交易自治原则

- C 证据平等原则

- D 中立原则

- 参考答案:B

- 您的答案:

参考解析:

本题考查电子商务法的基本原则。

1)交易自治原则:电子商务有权决定自己和谁如何进行交易,任何单位或个人利用胁迫、利诱等方法违背当事人意愿的交易活动都是无效的。

2)证据平等原则:电子签名和电子文件应当与书面文件具有相等的法律地位。

3)中立原则:基本目标就是建立公平的交易原则。

4)保护消费者正当权益的原则:保护消费者的合法正当权益。

题干的描述恰是违背了电子商务法的交易自治原则,故本题选B。

电子商务立法的主要内容

(1)数据电文(2)市场准入(3)税收(4)电子合同(5)安全与保密(6)知识产权

根据《电子签名法》对数据电文接收时间、地点的规定,以下说法不正确的是( )。

- A 数据电文进入收件人指定特定接收系统的时间为接收时间

- B 数据电文最后一次进入收件人任意系统的时间为接收时间

- C 一般情况下,数据电文应以收件人的主营业地为接收地点

- D 没有主营业地的,数据电文则以常居住地为接收地点

- 参考答案:B

- 您的答案:

参考解析:

本题考查电子签名法的内容。

我国电子签名法对数据电文发送和收到的时间、地点进行了明确规定。

数据电文发送和收到时间:数据电文进入发件人控制之外的某个信息系统的时间,视为该数据电文的发送时间。数据电文进入收件人指定特定接受系统的时间,视为该数据电文的接受时间;未指定特定系统的,数据电文进入收件人的任何系统的首次时间,视为该数据电文的接受时间。

数据电文发送和接收地点:一般情况下,除非发件人和收件人另有协议,数据电文应以发件人的主营业地为数据电文发送地点,收件人的主营业地为数据电文接收地点。没有主营业地的,则以其常居住地为发送或接收地点。数据电文发送和接收地点对于确定合同成立的地点和法院管辖、法律适用具有重要意义。

综合上述分析,可知B选项错误,数据电文进入收件人的任何系统的首次时间,视为该数据电文的接受时间。是首次而不是最后一次,故本题选B。

数据电文的法律形式

(1)数据电文的书面形式

(2)数据电文的原件形式

(3)数据电文的保存件

(4)数据电文的证据法律效力

计算机系统中,CPU对主存的访问方式属于( )。

- A 随机存取

- B 顺序存取

- C 索引存取

- D 哈希存取

- 参考答案:A

- 您的答案:

参考解析:

微处理器以随机访问的方式访问主存,即按地址对主存中某一单元进行读、写。随机存取表示以同等时间存取一组序列中的一个随意元素,序列中的元素占用地址连续的存储空间,A选项正确;顺序存取是指访问信息时,只能按存储单元的位置,顺序地一个接一个地进行存取,序列中的元素不一定占用地址连续的存储空间,B选项错误;索引存取是指需要建立一个元素的逻辑位置与物理位置之间相对应的索引表,存取元素时先访问索引表,先获取元素存储位置的相关信息,然后再到元素所在的存储区域访问元素,C选项错误;散列存取是指按照事先设定的散列函数,根据元素的关键码计算出该元素的存储位置,D选项错误。

设计E-mail营销内容时,( )直接影响到E-mail营销的开信率,同时也体现了E-mail营销的专业水平。

- A 发件人

- B 邮件主题

- C 邮件正文

- D 附加信息

- 参考答案:B

- 您的答案:

参考解析:

本题考查E-mail营销内容设计的基础知识。

E-mail的内容设计包括发件人、邮件主题、邮件正文、附加信息等基本要素。

邮件主题和正文是Email营销的核心,邮件主题会直接影响到Email营销的开信率,同时也体现了Email营销活动的专业水平。

A、C、D选项都是属于基本要素,只有邮件主题会直接影响到Email营销的开信率,故本题选B。

实施E-mail营销的步骤

1)制定E-mail营销计划,分析公司所拥有的E-mail营销资源。

2)决定是否利用外部列表投放E-mail广告,并且要选择合适的外部列表服务商。

3)针对内部和外部邮件列表分别设计邮件内容。

4)根据计划向潜在用户发送E-mail信息。

5)对E-mail营销活动的效果进行分析总结。

设计电子商务网站第一步要完成的工作是( )。

- A 建立网站原型

- B 设计网站内容

- C 设计网站功能

- D 网站需求分析

- 参考答案:D

- 您的答案:

参考解析:

本题考查电子商务网站设计的工作内容。

在设计网站之前,必须先清楚建网站的目的是什么,即首先要对网站设计的需求进行分析。通过需求分析确定对目标系统的综合要求,并提出这些需求的实现条件,以及需求应达到的标准,也就是解决要求所设计的网站做什么,做到什么程度。其次才是对功能、内容、页面等进行设计。综合分析,第一步首先要进行的是对网站设计需求进行分析,故本题选D。

电子商务系统设计相关技术

(1)中间件

(2)企业应用集成(EAI)

(3)Web服务

(4)工作流

射频标识技术现已成为数据采集、标识和分析的主要工具,它具有非接触、抗干扰能力强、( )、阅读速度快等优点。

- A 工作距离短

- B 精度高

- C 标准兼容性强

- D 人工干预少

- 参考答案:B

- 您的答案:

参考解析:

本题考查电子商务物流信息技术的基础知识。

射频技术最重要的优点是非接触作业。它能够穿透雪、雾、冰、涂料、尘垢和在条形码无法识别的恶劣环境阅读标签;具有较高的精度;阅读速度非常快,大多数情况下,可用于流程跟踪或者维修跟踪等交互式业务,主要问题是不兼容的标准。综合分析,精度高属于射频技术的优点,ACD项均不属于。故本题选B。

射频标识系统一般包括三个构件:天线、无线收发器、以电子形式编制了唯一信息的异频雷达收发器(RFID标签)。

数据备份时,需要关闭数据库才能进行文件备份的方式属于( )。

- A 冷备份

- B 热备份

- C 联机备份

- D 实时备份

- 参考答案:A

- 您的答案:

参考解析:

本题考查数据备份的基础知识。

备份的状态分为物理备份和逻辑备份。

物理备份:是将实际物理数据库文件从一处复制到另一处所进行的备份。物理备份又分为冷备份和热备份。

冷备份:关闭数据流并对数据库内的文件进行备份,是一种脱机备份。

热备份:在数据库打开和用户对数据库进行操作的状态下进行的备份,是一种联机备份和实时备份。

综上所述,可知本题选A。冷备份也被称为离线(脱机)备份,是指在关闭数据库并且数据库不能更新的状况下进行的数据库完整备份。并可对数据进行指定恢复。

按备份数据量,可以分为完全备份、增量备份、差分备份、按需备份。

完全备份:对整个服务器系统进行备份。

增量备份:每次备份的数据是相对上一次备份后增加和修改的数据。

差分备份:是相对上一次完全备份之后增加和修改的数据。

按需备份:根据需要有选择地进行数据备份。

网站设计中,以下( )属于常见的对搜索引擎友好的表现。

- A URL动态参数多且复杂

- B 网站运用多媒体形式展示企业形象

- C 标题中包含有效的关键词

- D 没有其他网站提供链接

- 参考答案:C

- 您的答案:

参考解析:

本题考查搜索引擎的网络营销。

网站设计要求对搜索引擎友好,友好是相互的。对搜索引擎友好的网站实际上也是对用户友好的网站,搜索引擎友好的网站所反馈的结果才能吸引用户点击,网站才可以获得更多的访问量,取得理想的营销效果。网站对搜索引擎不友好的通常表现在多个方面:企业网站用很复杂的图片,或者用Flash等Rich Media(富媒体)形式来展示企业形象;URL动态参数多且复杂,网页没有标题,或者标题中没有包含有效的关键词;没有其他网站提供链接线索进行比较等。综上所述,A、B、D项都是对网站不友好的表现,仅有C项标题包含有效的关键词才是对搜索引擎友好的表现,故本题选C。

搜索引擎的任务

(1)构造适合搜索引擎检索的信息源

(2)创造网站/网页被搜索引擎收录的机会

(3)在搜索结果中排名靠前

(4)为用户获取信息提供方便

信用卡的支付方式不包括( )。

- A 账号直接传输方式

- B 专用账号方式

- C 专用协议方式

- D IMAP协议方式

- 参考答案:D

- 您的答案:

参考解析:

本题考查信用卡支付方式。

信用卡支付方式四大支付方式包括账号直接传输方式、专用账号方式、专用协议方式以及SET协议方式。A、B、C均属于信用卡支付方式。D选项IMAP协议方式是一种交互邮件存取协议不属于信用卡支付方式。

综上分析,可知本题选D

信用卡的功能

(1)转账结算功能

(2)储蓄功能

(3)汇兑功能

(4)透支功能

要将div的外边距设置为:“上边距:10px、下边距:10px、左边距:40px、右边距:40px”,正确的CSS语句是( )。

- A margin:10px 10px 40px 10px

- B padding:10px 40px 10px 40px

- C margin:10px 40px

- D margin-top:20px 30px 40px 50px

- 参考答案:C

- 您的答案:

参考解析:

本题考查CSS盒子基本属性。

设置外边距的最简单的方法就是使用margin属性;h1{margin:10px 40px 10px 40px;}这些值的顺序是从上外边距(top)开始围着元素顺时针旋转的。可简写为h1{margin:10px 40px;}代表上外边距和下外边距为10px,右外边距和左外边距为40px。

综合分析,A选项顺序错误,应该为上右下左的顺序,B、D表示错误,B表示内边距,D表示上外边距。

CSS边距属性

1)包含4个值的时候,如10px、20px、30px、40px,分别代表的是上边距10px、右边距20px、下边距30px、左边距40px(顺序:上右下左)

2)包含3个值的时候,如10px、15px、20px,分别代表上边距10px、左右边距15px、下边距20px

3)包含2个值的时候,如10px、20px,分别代表上下边距10px,左右边距20px

4)包含1个值的时候,如10px,代表上下左右四个边距都为10px

一般采用( )语言编写.NET项目的配置文件。

- A V

- B C#

- C XML

- D HTML

- 参考答案:C

- 您的答案:

参考解析:

本题考查.NET项目基础配置。

VB(Visual Basic)是一种由公司开发的结构化的、模块化的、面向对象的、包含协助开发环境的事件驱动为机制的可视化程序设计语言。

C#一种由C和C++衍生出来的面向对象的编程语言、运行于.NET Framework和.NET Core(完全开源,跨平台)之上的高级程序设计语言。

XML可扩展标记语言,标准通用标记语言的子集,是一种用于标记电子文件使其具有结构性的标记语言,一般来编写.net项目的配置文件。

HTML超文本标记语言,标准通用标记语言下的一个应用。

综上所述,本题选C(A、B、D)都不是配置文件。

.NET提供的服务包括:1、NET Framework,是一种.NET提供的一种新运行环境。

2、ASP.NET,是为创建HTML页面而提供的一种新的编程模型。

3、Windows窗体,是为编写各种程序提供的新方法。

4、XML Web,为Internet服务器提供新的方法。

5、ADO.NET,支持数据库访问。

一个网络节点数是100,假设网络价值系数为2,根据麦特卡夫定律,该网络价值是( )。

- A 10000

- B 40000

- C 20000

- D 5000

- 参考答案:C

- 您的答案:

参考解析:

本题考查电子商务发展的一般规律和现象。

鲍勃·麦特卡夫告诉我们:网络价值同网络用户数量的平方成正比,即N个联结能创造N的2次方效益。网络价值可用公式表示为K*N^2,其中N为节点数,K为网络价值系数。如果将机器联成一个网络,在网络上,每一个人都可以看到所有其他人的内容,100人中的每人都能看到100人的内容,所以效率是K倍的100的2次方,即为2*100^2为20000。故本题选C。

考试涉及的常见电子商务发展的一般规律和现象。

摩尔定律(大约每18个月增长一倍)、吉尔德定律(每六个月增长一倍)、梅特卡夫定律(网络价值同网络用户数量的平方成正比)、达维多定律(不断更新产品)、锁定效应(发生成本转移)、安迪-比尔定律(硬件提高的性能、很快就被软件消耗掉了)、反摩尔定律(18个月卖同样产品,营业额降一半)。

以数字表示的声音在时间上是离散的,而模拟声音在时间上是连续的。要把模拟声音转换为数字声音,就需在某些特定的时刻获取模拟声音,该过程称为( )。

- A 采样

- B 量化

- C 编码

- D 模/数变换

- 参考答案:A

- 您的答案:

参考解析:

本题考查多媒体的基础知识。采样(sampling)是将时间上、幅值上都连续的模拟信号,在采样脉冲的作用下,转换成时间上离散(时间上有固定间隔)、但幅值上仍连续的离散模拟信号,也指把模拟音频转成数字音频的过程,A选项正确。

以下不属于防火墙功能的( )。

- A 控制对特殊站点的访问

- B 防范病毒

- C 记录和统计网络用户的访问信息

- D 保护易受攻击的服务

- 参考答案:B

- 您的答案:

参考解析:

本题考查防火墙基本功能。

防火墙的功能有:

(1)保护易受攻击的服务

(2)控制对特殊站点的访问

(3)集中化的安全管理

(4)对网络访问进行记录和统计

不能实现的功能有:

(1)限制有用的网络服务

(2)不能防范内部网络用户的攻击

(3)不能完全防范病毒

综上所述,本题选B。防火墙不能防范病毒。

(1)有关三种防火墙的分类

包过滤防火墙:传输数据以“包”为单位进行,分割成一定大小的数据包,每个数据包都含有一些特定信息。

代理服务防火墙:代理服务防火墙使用一个客户程序与特定的中间节点连接,然后中间节点与服务器进行实际连接。

复合型防火墙:将两类防火墙结合起来,形成新的产品,发挥各自优势,克服各自缺点,满足更高安全性要求。

以下不属于数据链路层功能的是( )。

- A 流量控制

- B 差错控制

- C 帧同步

- D 路由选择

- 参考答案:D

- 您的答案:

参考解析:

本题考查OSI参考模型数据链路层功能。

数据链路层作用包括了物理地址寻址,数据的成帧,流量控制,数据的检错,重发等。负责在两个相邻结点间线路上无差错地传送以帧为单位的数据,并进行流量控制;每一帧包括一点数理的数据和一些必要的控制信息。与物理层类似,数据链路层负责建立、维持和释放数据链路的连接。在传送数据时,如果接收点检测到所传数据中有差错,就要通知发送方重发这一帧。经过上述分析,得知A流量控制、B差错控制、C帧同步都属于数据链路层功能,D选项路由选择属于网络层功能。故本题选D。

以下关于电子现金描述错误的( )。

- A 电子现金是以数字化形式存在的货币

- B 电子现金需与银行连接后才可使用

- C 电子现金具有不可伪造性

- D 电子现金可以由支付者直接控制和使用

- 参考答案:B

- 您的答案:

参考解析:

本题考查电子现金的基础知识。

电子现金,是以数字化形式存在的电子货币,其发行方式包括存储性质的预付卡和纯电子形式的数字现金等,使用灵活方便,无须直接与银行连接便可使用。电子现金可以像现金一样由使用者直接控制和支付。

综上所述,本题选B。

根据其赖以存在的技术条件的不同,可将电子现金分为IC卡型电子现金(即电子钱包)和数字现金。

IC卡型电子现金是IC卡为载体,持卡人无线访问银行账户,通过因特网传送卡中存储的电子货币信息来进行支付的一种电子货币。

数字现金是一种以数据形式流通的货币,它把现金数值转化成为一系列的加密序列数,通过序列数来表示现实中各种金额的币值。

以用户为中心的软件设计原则不包括( )。

- A 因为客户是上帝,所以客户的需求是天然合理的

- B 用户不仅需要软件功能,还需要良好的使用体验

- C 要求用户输入信息时尽量提供选项

- D 用户最常用的按钮应放在最明显处

- 参考答案:A

- 您的答案:

参考解析:

以用户为中心的软件设计原则主要包括:基于对用户、任务和环境的明确理解进行设计;用户融入设计和研发过程;设计由以用户为中心的评估驱动和改善;设计整体用户体验等。选项B、C、D都是在提升用户体验。A选项不包括,故选A。

在HTML页面中包含图片,假设图片地址正确,则实现隐藏该图片功能的代码是( )。

- A document.getElementByld(“mypic”).style.display=“visible”

- B document.getElementByld(“mypic”).style.display=“disvisible”

- C document.getElementByld(“mypic”).style.display=“block”

- D document.getElemetByld(“mypic”).style.display=“none”

- 参考答案:D

- 您的答案:

参考解析:

本题考查JavaScript中DOM的基本知识。

常见属性有:

None:此元素不会被显示。

Block:此元素将显示为块级元素,此元素前后会带有换行符。

Inline:默认。此元素会被显示为内联元素,元素前后没有换行符。

可知A、B项未有此项用法、C项block表示块级元素,带有换行符,D正确,本题选D。

在服务营销中,服务产品质量难以实施标准化源于服务特性中的( )。

- A 无形性

- B 不可储存性

- C 差异性

- D 不可分离性

- 参考答案:C

- 您的答案:

参考解析:

本题考查服务的基本特性。

服务具有四个基本特征:

1、无形性。同有形产品不同,服务在很大程度上是无形的和抽象的;

2、差异性。差异性是指服务不像有形产品那样有固定的质量标准,具有较大的差异性;

3、不可分离性。该特征是指服务的生产过程与消费过程同时进行,顾客只有加入到服务的生产过程才能最终消费到服务;

4、可贮存性。由于服务的无形性和不可分离性,使得服务不可能像有形产品一样贮存。综上所述C选项差异性服务质量难以实施标准产品。本题选C。

服务一般只是指社会成员之间相互提供方便的一类活动,通常可分为有偿的、直接或间接的提供方便的经济性劳动服务。

服务推广:

1、高接触性服务:是指顾客在服务推广过程中参与其中全部或者大部分的活动,如电影院、娱乐场所、公共交通、学校等部门所提供的服务。

2、中接触性服务:是指顾客只是部分在局部时间参与其中的活动,如银行、律师、地产经纪人等所提供的服务。

3、低接触性服务:是指在服务推广中顾客与服务的提供者接触较少的服务,其间的交往主要是通过仪器设备进行的,如信息,邮电业等提供的服务。

中继器的主要作用是( )。

- A 连接两个局域网

- B 路由选择

- C 延长网络传输距离

- D 数据交换

- 参考答案:C

- 您的答案:

参考解析:

本题考查网络设备基础知识。

中继器是工作在物理层上的连接设备。适用于完全相同的两类网络互联,类似于烽火台的机制原理,对信号进行放大再生,以延长网络传输距离。故本题选C。(A、B、D选项都不属于中继器的功能,而是其特性)

中继器和集线器的区别:中继器和集线器同属于物流层设备。

中继器是在物流层实现局域网网段互联的,用于扩展局域网网段的长度。由于中继器只在两个局域网网段之间实现电气信号的恢复与整形,因此它仅用于连接相同的局域网。

集线器是一种特殊的多路中继器,也具有信号放大的功能。优点是当网络系统中的某条线路或某结点出现故障时不会影响网上其他结点的正常工作。

以下关于磁盘碎片整理程序的描述,正确的是( )。

- A 磁盘碎片整理程序的作用是延长磁盘的使用寿命

- B 用磁盘碎片整理程序可以修复磁盘中的坏扇区,使其可以重新使用

- C 用磁盘碎片整理程序可以对内存进行碎片整理,以提高访问内存速度

- D 用磁盘碎片整理程序对磁盘进行碎片整理,以提高磁盘访问速度

- 参考答案:D

- 您的答案:

参考解析:

本题考查操作系统里的磁盘管理。在Windows系统中的磁盘碎片整理程序可以分析本地卷,使每个文件或文件夹占用卷上连续的磁盘空间,合并卷上的可用空间使其成为连续的空闲区域,这样系统就可以更有效地访问文件或文件夹,以及更有效地保存新的文件和文件夹,A,B,C选项错误;通过合并文件和文件夹,磁盘碎片整理程序还将合并卷上的可用空间,以减少新文件出现碎片的可能性,D选项正确。

在采用结构化方法进行系统分析时,根据分解与抽象的原则,按照系统中数据处理的流程,用( )来建立系统的逻辑模型,从而完成分析工作。

- A E-R图

- B 数据流图

- C 程序流程图

- D 软件体系结构图

- 参考答案:B

- 您的答案:

参考解析:

本题考查结构化分析方法中图形工具的作用。

E-R图也称实体-联系图(Entity Relationship Diagram),提供了表示实体类型、属性和联系的方法,用来描述现实世界的概念模型。

数据流图摆脱系统的物理内容,在逻辑上描述系统的功能、输入、输出和数据存储等,是系统逻辑模型的重要组成部分。

程序流程图又称程序框图,是用统一规定的标准符号描述程序运行具体步骤的图形表示。程序框图的设计是在处理流程图的基础上,通过对输入输出数据和处理过程的详细分析,将计算机的主要运行步骤和内容标识出来。

软件体系结构图表示系统的框架结构,用于从较高的层次上来描述各部分之间的关系和接口,主要包括构件、构件性质和构件之间的关系。

综上所述本题选B。

数据库设计各阶段的产物

需求分析:数据流图、数据字典、需求说明书

概念设计模型:ER模型

逻辑结构设计:关系模式

在Excel的A1单元格中输入公式 “=ROUND(14.9,0)”,按回车键后,A1单元格中的值为( )。

- A 10

- B 14.9

- C 13.9

- D 15

- 参考答案:D

- 您的答案:

参考解析:

本题考查Excel的知识。ROUND是四舍五入求保留小数点的位数,如果是保留为0位,即按照四舍五入的原则保留为整数。所以答案是15,D选项正确。

以下关于人工智能(AI)的叙述中,( )并不正确。

- A AI不仅是基于大数据的系统,更是具有学习能力的系统

- B 现在流行的人脸识别和语音识别是典型的人工智能应用

- C AI技术的重点是让计算机系统更简单

- D AI有助于企业更好地进行管理和决策

- 参考答案:C

- 您的答案:

参考解析:

本题考查人工智能相关知识。

人工智能,英文缩写为AI。它是研究、开发用于模拟、延伸和扩展人的智能的理论、方法、技术及应用系统的一门新的技术科学。具有人工智能的计算机系统会更复杂。

综合选项A、B、D均为人工智能的正确叙述,C选项AI技术的重点就是计算机系统更为复杂。本题选C。

学习人工智能,还需着重了解关于人工智能的关键技术:机器学习、知识图谱、自然语言处理、人机交互、计算机视觉、生物特征识别、VR/AR等。

云计算的基础是虚拟化。以下关于虚拟化的叙述中,( )并不正确。

- A 虚拟化平台旨在提高系统利用率,并通过动态调度实现弹性计算

- B 将一台服务器虚拟成多台(分割式虚拟化),旨在提高资源利用率

- C 将多台服务器虚拟成一台的集群技术,旨在解决计算机能力不足问题

- D 构件、对象、数据和应用的虚拟化旨在解决诸多信息孤岛的整合问题

- 参考答案:D

- 您的答案:

参考解析:

本题考查云计算相关知识。

虚拟化,是指通过虚拟化技术将一台计算机虚拟为多台逻辑计算机。在一台计算机上同时运行多个逻辑计算机,每个逻辑计算机可运行不同的操作系统,并且应用程序都可以在相互独立的空间内运行而互不影响,从而显著提高计算机的工作效率。虚拟化使用软件的方法重新定义划分IT资源,可以实现IT资源的动态分配、灵活调度、跨域共享,提高IT资源利用率,使IT资源能够真正成为社会基础设施,服务于各行各业中灵活多变的应用需求。

经过分析,A、B、C选项正确,虚拟化提高了利用率,解决了资源分配的问题。D选项错误,解决信息孤岛问题主要依靠各系统间的互联互通及数据整合,并不是虚拟化。

所谓“信息孤岛”,是指在相互之间功能上不关联互助、信息不共享互换以及信息与业务流程和应用相互脱节的计算机应用系统。

产生的原因:(1)信息发展的阶段性(2)认识误区(3)需求不到位(4)标准不统一(5)管理体制问题

曾有人将圆周率π小数点后的百万位数字依次排列编成刊物出版作为随机数表使用,每页100行,每行100位,共100页。那么,π小数点后第12345位数字应在该书的( )

- A 第1页第23行

- B 第2页第23行

- C 第2页第24行

- D 第12页第3行

- 参考答案:C

- 您的答案:

参考解析:

本题考查数学应用基础知识。

每页100行,每行100位,则每页能存储10000位;12345位则需要2页才能存储(1页不够);余下的2345除以100,商为23,余数为45;则说明是存储到了第2页的第24行(23行不够,往下加1)。综合选项,本题选C。

这类数学应用基础知识题型虽然并不是教材中涉及的某一类知识,但是每年都有几个这样的题目来考查逻辑思维能力,这类题型简单,细心就能够做对。

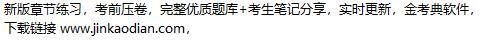

某航空公司拟开发一个机票预订系统。旅客使用信用卡付款预订机票,付款通过信用卡公司的信用卡管理系统提供的接口实现。现拟用数据流图建立需求模型,则信用卡管理系统是( )。

- A 外部实体

- B 加工

- C 数据流

- D 数据存储

- 参考答案:A

- 您的答案:

参考解析:

本题考查数据流图知识。

信用卡管理系统不属于本系统开发的部分,存在于软件系统之外的组织,用于数据接口实现,故属于外部实体,本题选A。

数据流图一般考查知识为下午题,通过典型的特征,可以很方便地去补充相关的知识。

以下叙述中,( )不是一个风险。

- A 由另一个小组开发的子系统可能推迟交付,导致系统不能按时交付

- B 客户不清楚想要开发什么样的软件,因此开发小组开发原型帮助其确定需求

- C 开发团队可能没有正确理解客户的需求

- D 开发团队核心成员可能在系统开发过程中离职

- 参考答案:B

- 您的答案:

参考解析:

本题考查的是风险的概念。

一般认为风险包括两个特性:不确定性和损失性。不确定性是指风险可能发生也可能不发生;损失性是指如果风险发生,就会产生恶性后果。

可知A、C、D项或多或少都会造成损失,可以界定为风险。

只有B选项“客户不清楚想要开发什么样的软件,因此开发小组开发原型帮助其确定需求”是已经发生的事件,没有不确定性,因此不是一个风险。故本题选B。

关于项目管理风险的目的是确定每个风险对项目影响的大小,可采取定量分析法和定性分析法。

定量分析法:对已经识别出来的项目风险进行量化估计,很大的程度上取决于统计方法,找出其中规律。

定性分析法:主要依赖于主观判断,如主观评分、层次分析法等。最简单的方法就是把识别风险列在一个表中,把严重程度依次从高到低排列。

某计算机系统中互斥资源R的可用数为8,系统中有3个进程PI、P2和P3竞争R,且每个进程都需要i个R,该系统可能会发生死锁的最小i值为( )。

- A 1

- B 2

- C 3

- D 4

- 参考答案:D

- 您的答案:

参考解析:

本题考操作系统死锁问题。

本题对于R资源可用数为8,分配到3个进程中,为了让最后的i值最小,所以每个进程尽量平均分配,可以得到3、3、2的分配情况,此时如果假设i的取值为3,则必定不会形成死锁。当i>3时系统会形成死锁,此时取整,即最小i值为4。

关于系统不发生死锁的资源最小数。考点:n个进程互斥并发执行,每个进程需要r个资源,计算可以避免死锁现象的最少资源m;公式:m=n*(r-1)+1。

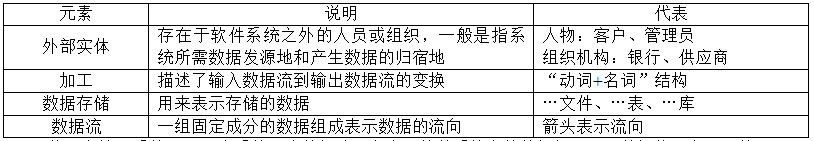

某企业拟开发一个企业信息管理系统,系统功能与多个部门的业务相关。现希望该系统能够尽快投入使用,系统功能可以在使用过程中不断改善。则最适宜采用的软件过程模型为( )。

- A 瀑布模型

- B 原型化模型

- C 演化(选代)模型

- D 螺旋模型

- 参考答案:C

- 您的答案:

参考解析:

本题考查开发模型问题。

综合分析,本题选C,为演化迭代模型。

常见的五种开发模型为:瀑布模型(适用于软件需求明确)、原型化模型(克服瀑布模型缺点,减少了需求不明确带来风险)、增量模型(适用于对软件需求缺乏准确认识)、螺旋模型(适用于复杂大型项目)、喷泉模型(适合面向对象方法)。

下列( )属于电子商务的系统架构中电子商务应用层的内容。

- A 网上购物

- B EDI

- C 网络银行

- D 目录服务

- 参考答案:A

- 您的答案:

参考解析:

本题考查电子商务系统架构知识。

电子商务系统四个层次分别是:网络基础设施、多媒体内容和网络出版的基础设施、报文和信息传播的基础设施、商业服务的基础设施。

电子商务应用层在最上层,主要内容包括在线营销与广告、在线购物、采购和购买、远程金融服务、供应链管理、其他应用等。

EDI属于报文和信息传播的基础设施、网络银行和目录服务属于商业服务的基础设施。综上所述,本题选A。

电子商务应用层是电子商务系统的核心部分,是开发过程中主要编写的应用程序。

网络商务信息处理分为信息存储、信息整理和信息加工三个阶段,( )不属于信息整理的内容。

- A 信息鉴别

- B 信息形式变换

- C 信息分类

- D 信息筛选

- 参考答案:B

- 您的答案:

参考解析:

本题考查网络商务信息处理的基本概念。

网络商务信息处理分为信息存储、信息整理和信息加工处理三个阶段。信息的存储是把已经获取的信息用科学的方法保存起来,以便于进一步的加工、处理和使用。收集信息后,便要对所得到的信息进行相关整理,常做的信息整理工作包括明确信息来源、添加文件名、信息鉴别、信息筛选、信息分类。信息整理后,进行信息的加工处理。信息加工包括信息形式变换和信息内容处理。信息形式变换是指在信息传输的过程中,通过变换载体,使信息准确地传输给接收者。信息内容处理是指对原始信息进行加工整理,深入揭示信息的内容。综上所述,本题选B。

网络商务信息处理分为信息存储、信息整理和信息加工处理三个阶段;信息整理分为明确信息来源、添加文件名、信息鉴别、信息筛选、信息分类;信息加工分为信息形式变换和信息内容处理。

《关于积极推进“互联网+”行动的指导意见》中,“互联网+”电子商务的主要内容不包括( )。

- A 发展农村电子商务

- B 发展行业电子商务

- C 发展智能制造

- D 电子商务应用创新

- 参考答案:C

- 您的答案:

参考解析:

本题考查互联网+电子商务内容。

《关于积极推进“互联网+行动的指导意见”》文件主要内容:1.积极发展农村电子商务;2.大力发展行业电子商务;3.推动电子商务应用创新;4.加强电子商务国际合作。

综上所述,C选项发展智能制造属于电子商务发展机遇,故本题选C。

电子商务发展机遇包括:1.互联网+行动计划;2.一带一路;3.智能制造;4.人工智能行动计划。

BI(Business Intelligence)是通过运用基于事实的支持系统来辅助制定商业决策,BI的主要功能不包括( )。

- A 数据使用方法论创建

- B 数据的抽取、转换和加载

- C 数据统计输出

- D 数据存储和访问

- 参考答案:A

- 您的答案:

参考解析:

BI(Business Intelligence)即商务智能,它是一套完整的解决方案,用来将企业中现有的数据进行有效的整合,快速准确地提供报表并提出决策依据,帮助企业做出明智的业务经营决策。一个典型的BI系统应具有以下四个主要功能:

1、高效的数据存储和访问方式:提供结构化和非结构化的数据存储,容量大,运行稳定,维护成本低,支持元数据管理,支持多种结构。

2、数据提取、转换和加载(ETL):数据ETL支持多平台、多数据存储格式的数据组织,要求能自动根据描述或者规则进行数据查找和理解。

3、数据统计输出:打印统计列表和图表画面等,可将统计分析好的数据输出给其他的应用程序使用,或者以HTML格式保存。

4、分析功能:可以通过业务规则形成分析内容,并且展示样式丰富,具有一定要求,例如趋势分析等。

综上所述,选项A数据使用方法论创建不属于BI功能。

BI的技术体系主要包括数据ETL的过程,数据仓库构建、联机分析处理的过程、数据配置展现的过程。

(1)数据仓库

数据仓库是BI智能分析的基础,数据仓库能够从大容量的业务处理型数据库中抽取数据,处理、转换为新的存储格式。

(2)处理分析

在数据处理分析部分,BI商业智能通常采用OLAP联机分析处理技术,OLAP是数据仓库的主要应用,提供多维分析操作,支持复杂分析操作的同时,直观的为用户展现分析结果。

设职工关系模型Emp(工号,姓名,性别,部门)的主码是工号,工资关系模型SL(工号,月份,工资)的主码为(工号,月份),若关系模型R(工号,姓名,性别,部门,月份,工资)的主码为(工号,月份),则R满足( )。

- A 1NF

- B 2NF

- C 3NF

- D BCNF

- 参考答案:A

- 您的答案:

参考解析:

本题考查数据库规范化理论。

关系模式R中工号和月份为主键,而由工号可以确定姓名,工号也可确定性别,工号还可确定部门,即该关系模式中存在部分函数依赖关系,则该关系模式不满足第2NF,而该关系模式中的属性是不可再分解的,所以该关系模式满足第1NF。

关于数据库规范化理论范式辨别。

第一范式(1NF):属性都是不可再分的原子值

第二范式(2NF):消除非主属性对候选码的部分依赖

第三范式(3NF):消除非主属性对候选码的传递依赖

第四范式(BCNF):消除主属性对候选码的部分和传递依赖

TCP协议工作在OSI参考模型中的( )。

- A 物理层

- B 传输层

- C 应用层

- D 网络层

- 参考答案:B

- 您的答案:

参考解析:

本题考查OSI参考模型。

TCP协议和UDP协议同属于传输层协议,主要功能是实现端到端连接,故本题选B。

( )是标识网络用户身份的电子文档,该文档中包含了用户的基本数据信息及公钥信息、颁发证书的CA的相关信息。

- A 电子钱包

- B 数字证书

- C 数字签名

- D 数字信封

- 参考答案:B

- 您的答案:

参考解析:

本题考查电子安全体系作用。

电子钱包是电子商务活动购物常用的支付工具、在电子钱包中存放电子货币,如电子现金、电子信用卡、电子零钱等。

数字证书是一个经证书授权中心数字签名的,包含公开密钥拥有者信息以及公开密钥的文件。最简单的证书包含一个公开密钥、名称以及证书授权中心的数字签名。

数字签名是一种类似写在纸上的普通物理签名,但是使用了公钥加密领域的技术实现,用于鉴别数字信息的方法。

数字签名是将对称密钥通过非对称加密的结果分发对称密钥的方法。数字信封是实现信息完整性验证的技术。

综上述分析得,本题选B。

数字签名是用来表明数据发送方身份,签名后就可以知道数据是由谁发出的。

数字信封结合对称加密和非对称加密保证数据的真实性。

数字证书用来证明发送方身份,就像是身份证,由CA机构进行签发,所有人都认可数字证书,它是由大家信任的机构颁发的。

在DES算法中,加密和解密使用( )的密钥。

- A 相同

- B 不同

- C 公开

- D 私人

- 参考答案:A

- 您的答案:

参考解析:

本题考查信息加密技术DES算法。

加密技术分为对称密钥体制和非对称密码体制。DES算法是属于对称密码体制,基本原理是加密和解密密钥相同,即是使用的相同的密钥。故本题选A。

对称密钥体制

基本原理:加密密钥和解密密钥相同

常见算法:DES、3DES、IDEA、RC5、AES算法等

非对称密码体制

基本原理:加密和解密采用不同的密钥

常见算法:RSA、ECC、DSA算法等

对称密码体制和非对称密码体制存在的一些问题。

对称密码体制

优点:算法简单、加密和解密速度快,效率高

问题:密钥传递安全问题、密钥管理问题、身份识别问题

非对称密码体制

克服了对称密钥密码体制的缺点,解决了密钥的分发和管理问题。另外,非对称密钥密码体制能够实现数字签名技术,解决了参与者身份识别问题,但由于算法复杂,算法的运行速度不高,加密信息的效率降低。

在数字信封技术中,发放方用( )对对称密钥加密。

- A 接收方的公钥

- B 发送方的私钥

- C 发送方的公钥

- D 接收方的私钥

- 参考答案:A

- 您的答案:

参考解析:

本题考查数字信封技术的基本知识。

数字信封是实现信息完整性验证的技术,通常通过使用接收方的公钥对对称密钥来进行加密,以保证对称密钥的安全性。有示意图如下:

故本题选A。

数字信封结合了对称加密技术和非对称加密技术,在数字信封的应用中,往往扬长避短,将两者结合起来,对原文信息采用对称密钥进行加密,再利用非对称密钥加密传递对称密钥,这样既保住了信息传递的安全性,也考虑到了信息加密的时间效率。

在ATM(Automatic Teller Machine)机上使用银行卡交易时,采用( )身份认证方式。

- A 单因素

- B 双因素

- C 多因素

- D 无需认证

- 参考答案:B

- 您的答案:

参考解析:

本题考查身份认证相关知识。

身份认证方式可分为单因素认证、双因素认证、多因素认证。首先排除D选项,身份认证方式不存在无需认证。

单因素认证:单独使用一种方式进行的身份认证又可称为单因素认证;

双因素认证:将两种方式结合使用进行的身份认证称为双因素认证;

多因素认证:三种以上方式结合使用进行身份认证称为多因素认证。

ATM机使用银行卡交易,首先会要求用户输入正确的密码后方可进入系统进行相关操作,这一身份认证过程同时使用了标记和口令方式进行身份认证,是一种双因素认证方式。

身份认证的三种方法(一种常见考点)

(1)口令方式。最简单的一种身份认证方式。登录电子邮箱、输入用户名、密码等账户信息就是一种基于口令方式的身份认证。

(2)标记方式。标记方式是通过验证用户持有的某种物理介质,如智能卡、IC卡、磁卡等,判断用户真实身份。

(3)人体身份特征方式。人体生物特征方式是指利用人体生物学特征如指纹、声音、虹膜、DNA等判断用户的真实身份。

著名的“黑色星期五”病毒在每月固定的时间才发作,这体现了计算机病毒的( )特征。

- A 传染性

- B 破坏性

- C 非授权性

- D 潜伏性

- 参考答案:D

- 您的答案:

参考解析:

本题考查计算机病毒的几种特性。

计算机病毒的基本特性主要包括:传染性、非授权性、隐蔽性、潜伏性、破坏性和不可预见性。

计算机病毒潜伏性是指计算机病毒可以依附于其它媒体寄生的能力,侵入后的病毒潜伏到条件成熟才发作。故本题选D。

A选项传染性,病毒会通过各种渠道从被感染的计算机扩散到未被感染的计算机。

B选项破坏性,病毒侵入系统,降低计算机工作效率、占用系统资源,重者可导致系统崩溃。

C选项非授权性,用户调用正常程序时,其窃取到系统的控制权,先与正常程序执行。

综上所述,A、B、C选项均与题意不符。

计算机病毒的分类(常考点)

1)按攻击的操作系统分类

分为攻击DOS系统的病毒、攻击Windows系统的病毒、攻击UNIX或OS/2的病毒。

2)按传播媒介分类

分为单机病毒和网络病毒。

3)按链接方式分类

分为源码型病毒、入侵型病毒、外壳型病毒、操作系统型病毒。

4)按表现(破坏)情况分类

分为良性病毒和恶性病毒。

5)按寄生方式分类

分为引导型病毒、文件型病毒、混合型病毒。

在电子现金支付方式中,银行通过( )来确认该现金身份的合法性。

- A 数字签名

- B 数字证书

- C 数字摘要

- D 数字信封

- 参考答案:A

- 您的答案:

参考解析:

本题考查电子现金身份合法验证的基础知识。

电子现金以数字签名和加密算法为基础。客户在开展电子现金业务的银行开设账户并在账户存取,客户计算机所使用的电子现金软件,就会记录下银行所签章的数字金钱,使用者就可以在接受电子现金的商店里购物,软件就可以从所储存的电子现金中转出适当的金额进行支付。为防止电子现金的重复使用,银行必须拿数据库的已使用的电子现金资料来进行核查。银行提供检验数字签名的密码系统确认该现金身份是否真实合法,保证电子现金的安全性。B选项数字证书主要用于PKI公钥体系或大型商业机构认证,C选项数字摘要主要用于进行数字签名的,D选项数字信封是实现信息完整性验证的技术。故本题选A。

1、数字签名是用来表明数据发送方身份,签名后就可以知道数据是由谁发出的。

2、数字信封结合对称加密和非对称加密保证数据的真实性。

3、数字证书用来证明发送方身份,就像是身份证,由CA机构进行签发,所有人都认可数字证书,它是由大家信任的机构颁发的。

以下对POS系统下的银行支付描述错误的是( )。

- A POS机的工作方式主要包含直接转账、脱机授权和联机授权

- B POS机设备由主控设备、客户密码键盘、票据打印机三部分组成

- C 在POS系统中,POS机主要负责交易信息的采集

- D POS机的联机方式中,直联POS方式直接连接到发卡中心

- 参考答案:D

- 您的答案:

参考解析:

本题考查POS机系统下银行支付的基础知识。

POS机的联机方式包括直接连接发卡行处理中心(称为间联POS)和直接连接银行卡网络服务中心(称为直联POS)两种。在间联POS方式中,POS机直接连接到发卡行处理中心,其技术业务管理均由放置该机的银行控制。在直联POS方式中,各银行的银行卡受理终端直接与当地的银行卡网络中心相连,无论前端受理机受理的是本行银行卡交易还是跨行交易,每一笔银行卡的交易信息都通过网络直接送至中心进行甄别,避免了像POS机直接连入发卡行处理中心方式的重复投资现象。综上所述,ABC三项正确,D选项直联POS方式是直接连接到银行卡网络服务中心,故本题选D。

Pos机的工作方式主要有直接转账、脱机授权和联机授权。

(1)直接转账方式。实时确认持卡人的身份,鉴别卡的合法性,核实卡中余额,随时办理转账结算,因此这种方法效率高、安全、可靠。

(2)脱机授权方式。一般可以通过电话授权和查询信用卡止付黑名单,这种方式由于受电信条件的限制往往时间较长,而且,黑名单提供往往有时延性,给系统带来了不安全因素,影响了系统整个运行效率。

(3)联机授权方式。POS机上推出了信用卡联机授权方式,提供通信网络连接各发卡行、各特约商家及各大信息系统,随时检查信用卡的真实性、合法性、有效性,随时为客户提供方便、安全、可靠、准确的转账支付结算。

在B2C交易过程中,对第三方支付平台描述错误的是( )。

- A 第三方支付平台收到货款后,通知商家按时发货

- B 消费者确认收到货物后,第三方支付平台将货款转入商家账户

- C 交易过程中,第三方支付平台要记录双方交易的具体内容

- D 第三方支付平台收到商家退货确认信息后,将退款划回消费者账户

- 参考答案:C

- 您的答案:

参考解析:

本题考查第三方支付平台的支付流程知识。

在B2C交易过程中,第三方支付平台在商家与消费者之间建立了一个公共的、可以信任的中介,解决了买卖双方的信任问题。在交易过程中,第三方支付平台并不涉及双方交易的具体内容,相对于传统的资金划拨交易方式,第三方支付有效地保障了货物质量、交易诚信、退换要求等环节,在整个交易过程中,可以对交易双方进行约束和监督。

在B2C交易过程中,第三方支付平台支付流程为:

第一步,客户在电子商务网站上选购商品,最后决定购买,买卖双方在网上达成交易意向;

第二步,客户选择利用第三方作为交易中介,客户用信用卡将货款划到第三方账户;

第三步,第三方支付平台将客户已经付款的消息通知商家,并要求商家在规定时间内发货;

第四步,商家收到通知后按照订单发货;

第五步,客户收到货物并验证后通知第三方;

第六步,第三方将其账户上的货款划入商家账户中,交易完成;

第七步,如果发生退货,第三方支付平台收到商家退货确认信息后,将退款划回消费者账户。

综上所述,C选项并不是对第三方支付平台的准确描述。

1、建立第三方支付的监管体系:市场准入监管、业务范围监管。

2、明确相关机构的法律地位和职责:明确第三方的法律地位和职责、加强监管职责。

3、防范资金安全风险:建立第三方支付保证金制度、加强对在途资金的管理。

企业建立物流信息系统的最终目的是( )。

- A 提高企业的核心竞争力

- B 为各级物流人员提供信息

- C 信息传播

- D 信息储存

- 参考答案:A

- 您的答案:

参考解析:

本题考查物流信息系统的知识。

物流信息系统是物流企业针对环境带来的调整而做出的基于信息技术的解决方案,它是物流企业按照现代管理思想、理念,以信息技术为支撑,所开发的物流信息系统。该系统充分利用数据、信息、知识等资源,实施物流业务、控制物流业务、支持物流决策、实现物流信息共享,以提高物流企业业务的效率、决策的科学化,其最终目的是提高企业的核心竞争力。B、C、D三项都是基本属性。故本题选A。

物流信息七大职能:运输、储存、装卸搬运、配送、包装、流通加工、信息管理。

供应链管理框架由三个相互紧密联系的要素构成,其中( )是为客户产生价值输出的活动。

- A 供应链的结构

- B 供应链管理的组成要素

- C 供应链的业务流程

- D 供应链协调

- 参考答案:C

- 您的答案:

参考解析:

本题考查供应链管理框架的基本要素。

供应链管理框架包括三个相互紧密联系的要素的结合:供应链的结构、供应链的业务流程、供应链管理的组成要素。供应链的结构是由供应链成员及成员之间的联系所组成的网络;业务流程是指为客户产生价值输出的活动;管理组成要素是那些使业务流程跨越整个供应链上得到集成和管理的变量。A选项供应链的结构是由供应链成员及成员之间的联系所组成的网络,B选项管理组成要素是那些使业务流程跨越整个供应链上得到集成和管理的变量,D选项不属于基本要素。综上所述,本题选C。

供应链的平台化管理:

1、平台基础服务:基础硬件环境支持;

2、平台支持服务:供应链管理软件;

3、平台增值服务:根本目标是为客户创造新价值。

配送是以( )为依据,在物流中心进行分货、配货工作,并将配好的货物送交收货人的过程。

- A 订单时间先后

- B 用户要求

- C 路线远近

- D 配送中心

- 参考答案:B

- 您的答案:

参考解析:

本题考查物流配送的基本概念。

配送是指按照用户的订货要求,在物流中心进行分货、配货工作,并将配好的货物送交收货人的过程。配送在整个物流过程中,其重要性应与运输、储存、流通加工等并列,而形成物流的基本职能之一。A、C、D选项不符合配送中心的基本概念。故本题选B。

配送中心的功能

(1)流通行销的功能

(2)仓储储存功能

(3)分拣配送功能

(4)流通加工功能

(5)信息提供功能

企业管理信息系统是具有网络营销功能的电子商务系統的基础,在企业管理信息系统内部不同组织层次中,( )系统负责支持日常管理人员对基本活动和交易进行跟踪和记录。

- A 操作层

- B 知识层

- C 管理层

- D 策略层

- 参考答案:A

- 您的答案:

参考解析:

本题考查企业管理信息系统内部组织层次的构成。

根据组织内部不同组织层次,企业管理信息系统可划分为四种信息系统:操作层、知识层、管理层、策略层系统。1、操作层管理系统支持日常管理人员对基本活动和交易进行跟踪和记录。2、知识层系统用来支持知识和数据工作人员进行工作,帮助公司整理和提炼有用信息和知识,供上级进行管理和决策使用,解决的主要是结构化问题。3、管理层系统设计用来为中层经理的监督、控制、决策以及管理活动提供服务,主要解决半结构化问题。4、策略管理层,主要是根据外部环境和企业内部制订和规划长期发展方向。综上所述,可知A选项操作层用来负责支持日常管理人员对基本活动和交易进行跟踪和记录。故本题选A。

由于一般的组织管理均是分层次的,如战略管理、管理控制、作业管理等,为其服务的处理与决策支持也相应地分为3个层次,构成管理信息系统的纵向结构。从横向来看,任何企业都可按照各个管理组织或机构的职能,组成管理信息系统的横向结构,如销售与市场、生产管理、物资管理、财务与会计、人事管理等。从处理的内容及决策的层次来看,信息处理所需资源的数量随管理层次而变化。一般基层管理的业务信息处理量大,层次越高,信息量越小。

以下不属于网络营销职能的是( )。

- A 物流配送

- B 信息发布

- C 网上调研

- D 顾客服务

- 参考答案:A

- 您的答案:

参考解析:

本题考查网络营销基本职能。

网络营销的职能包括网站推广、网络品牌、信息发布、在线调研、顾客关系、顾客服务、销售渠道、销售促进等。可知B、C、D选项都属于网络营销的职能,而A选项物流配送属于物流系统的基本职能,故本题选A。

网络营销的含义

(1)网络营销不是孤立存在的

(2)网络营销不等于网上销售

(3)网络营销不等于电子商务

(4)网络营销是对网上经营环境的营造

以下属于网络品牌运用策略的是( )。

- A 使用现有品牌

- B 创立新品牌

- C 联合品牌

- D 创建网上用户社区

- 参考答案:D

- 您的答案:

参考解析:

本题考查网络营销品牌策略运用知识。

网络品牌创造策略

网络品牌运用策略

(1)使用现有品牌

(2)要做出网上的品牌承诺

(3)为网络营销创立新品牌

(4)要做到通过网络品牌给顾客带来娱乐

(5)联合品牌

(6)需要创立兴趣社区

(7)互联网域名

经过上述分析,可知ABC选项属于网络品牌创建策略,而D选项属于网络品牌运用策略。故本题选D。

网络产品策略

(1)核心利益层。是指产品能够提供给消费者的基本效用或益处,是消费者真正想要购买的基本效用或益处。

(2)有形产品层。是产品在市场上出现时的具体物质形态,主要表现在品质、特征、式样、包装等方面,是核心利益或服务的物质载体。

(3)期望产品层。顾客在网络营销中处于主导地位,消费呈现出个性化特征,不同的消费者可能对产品的要求不一样。

(4)延伸产品层。是指由产品的生产或经营者提供的满足购买者延伸需求的产品层次,主要是帮助用户更好的使用核心利益服务。

(5)潜在产品层。潜在产品层是延伸产品层次之外,由企业提供的能满足顾客潜在需求的产品层次,它主要是产品的一种增值服务。

在互联网上利用用户口碑快速传播信息的方式被称为( )。

- A 即时信息

- B 社会化营销

- C 病毒性营销

- D 群发信息

- 参考答案:C

- 您的答案:

参考解析:

本题考查病毒营销的基本概念。

病毒性营销是一种常用的网络营销方法,常用于进行网站推广、品牌推广等。病毒性营销利用的是用户口碑传播原理,在互联网上,这种“口碑传播”更为方便,可以像病毒一样迅速蔓延,因此病毒性营销成为一种高效的信息传播方式,而且,由于这种传播是用户之间自发进行的,因此几乎是不需要费用的网络营销手段。A、B、D三项不符合概念,故本题选C。

病毒营销的特性

(1)病毒性营销提供的是有价值的产品或者服务。

(2)通过他人的信息交流频道或者行为来进行传播。

(3)充分利用互联网的特点。

(4)几何倍数的传播以及高效率的接收。

企业开展搜索引擎营销的最高层次目标是( )。

- A 企业网站/网页被搜索引擎收录

- B 企业信息在搜索结果中排名靠前

- C 增加用户的点击率

- D 将浏览者转化为顾客

- 参考答案:D

- 您的答案:

参考解析:

本题考查搜索引擎的基础知识。

搜索引擎营销目标的四个层次:

(1)被搜索引擎收录

(2)在搜索结果中排名靠前

(3)增加用户的点击(点进)率

(4)将浏览者转换为顾客

在这四个层次中,前三个可以理解为搜索引擎的过程,而只有将浏览者转换为顾客才是最终目的。可知A、B、C项皆是过程,只有D是最终目的,故本题选D。

搜索引擎的任务

1)构造适合搜索引擎检索的信息源

2)创造网站/网页被搜索引擎收录的机会

3)在搜索结果中排名靠前

4)为用户获取信息提供方便

企业实施微博营销首先应( )。

- A 规划微博营销

- B 注册专属的企业微博

- C 寻找消费者,建立粉丝群

- D 投放广告和搜索工具

- 参考答案:A

- 您的答案:

参考解析:

本题考查实施微博营销的步骤

微博营销的实施:(1)规划微博营销;(2)注册专属的企业微博;(3)寻找消费者,建立粉丝群;(4)投放广告和搜索工具;(5)开展有奖、打折等促销活动;(6)利用微博开展售后服务,帮助用户解决问题,增进与用户的情感,提高用户的忠诚度;其次,实现和用户的互动和沟通:(1)信息发布;(2)反馈与交流。

微博营销与博客营销的区别

(1)信息源的表现形式差异

(2)信息传播模式的差异

(3)用户获取信息及行为的差异

在HTML页面中需要创建一个图像链接,图像文件名为education.jpg,且与网页文件位于同一目录,目标网址为http://www.moe.gov.cn,则创建该图像链接正确的HTML代码是( )。

- A <img src='http://tp.mxqe.com/data/721/17978233_0.png' alt='中级电子商务设计师,章节练习,中级电子商务设计师综合知识' title='中级电子商务设计师,章节练习,中级电子商务设计师综合知识'>

- B <img src='http://tp.mxqe.com/data/721/17978233_0_1.png' alt='中级电子商务设计师,章节练习,中级电子商务设计师综合知识' title='中级电子商务设计师,章节练习,中级电子商务设计师综合知识'>

- C <img src='http://tp.mxqe.com/data/721/17978233_0_2.png' alt='中级电子商务设计师,章节练习,中级电子商务设计师综合知识' title='中级电子商务设计师,章节练习,中级电子商务设计师综合知识'>

- D <img src='http://tp.mxqe.com/data/721/17978233_0_3.png' alt='中级电子商务设计师,章节练习,中级电子商务设计师综合知识' title='中级电子商务设计师,章节练习,中级电子商务设计师综合知识'>

- 参考答案:D

- 您的答案:

参考解析:

本题考查HTML超链接标记用法。

HTML超链接标记格式为

<a href=“网页地址”target=“目标”,title=“标题”>链接内容</a>

题干表明将链接里面插入一个图像,图像的HTML格式为

<img src=“文件/图片路径名”width=“属性值”height=“属性值”border=“属性值”alt=“警告”>

链接后为<a href=“”><img src=“”></a>

综上所述,仅有D选项符合格式,A选项未有图片路径格式,B选项图片的<img>未有结尾,应该是超链接的</a>结尾,C选项顺序错误,应该先表示链接,再在里面插入内容为图片,故本题选D。

多媒体标签

Audio和Video是首批添加到HTML规范中的标签。它们的加入使得我们可以像插入图片一样来处理音频及视频文件。

基本语法:

<audio src=“sound.mp3”controls></audio>

<video src=“movie.webm”autoplay controls></video>

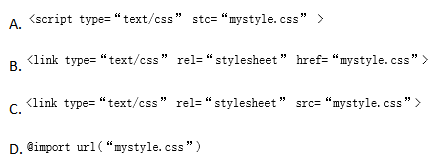

在HTML页面中需要链入外部样式表,样式表文件名为mystyle.css,且与网页文件位于同一目录,则正确链入该样式表的代码是( )。

- A 见图A

- B 见图B

- C 见图C

- D 见图D

- 参考答案:B

- 您的答案:

参考解析:

本题考查HTML页面链入外部CSS文件的用法。

链入外部CSS文件应在HTML页面head区域添加如下格式代码:

<link type=“text/css”rel=“stylesheet”href=“css所在路径”/>

根据题意,样式表文件名为mystyle.css

故表示为<link type=“text/css”rel=“stylesheet”href=“mystyle.css”/>,本题选B(其中ABC项表示错误)

插入CSS3四种方式

(1)内嵌样式表:直接添加在html的标识符里

例如:<p style=“color:black;font-size:14px;”>CSS实例</p>

(2)内部样式表:定义在<head></head>间,仅作用于本文档

例如:<style type="text/css">

body{color:blue;font-size:20px;}</style>

(3)链入外部样式表:CSS以文件的形式存在,在<head></head>间使用<link>标记连接外部文件

例如:<link rel=“stylesheet”type=“text/css”href=“xxx.css”></link>

(4)导入外部样式表:直接导入外部CSS文件

例如:<style type=“text/css”>

@import url(外部样式表文件地址);</style>

共享单车是一个典型的“物联网+云计算+互联网”应用,应用中的数据主要包括单车数据和用户数据,这些数据属于( )。

- A IaaS

- B Paas

- C SaaS

- D SOA

- 参考答案:A

- 您的答案:

参考解析:

本题考查云计算的体系结构

云计算包括三个层次,分别是基础设施即服务(IaaS)、平台即服务(PaaS)和软件即服务(SaaS)。

(1)基础设施即服务(IaaS)

IaaS服务主要的表现形式是存储服务和计算服务。

(2)平台即服务(PaaS)

PaaS服务提供的是供用户实施开放的平台环境能力,包括开发测试、能力调用、部署运行等。

(3)软件即服务(SaaS)

SaaS服务提供实时运行软件的在线服务,种类多样、形式丰富,常见的应用包括客户关系管理、社交网络、电子邮件、办公软件等。

应用中的数据主要包括单车数据和用户数据属于存储服务,故为IaaS,本题选A。

云计算在电子商务中的应用优势

1)投入成本节约化

2)数据存储安全化

3)商业活动便捷化

4)数据资源共享化

智慧交通是一种典型的大数据技术应用,实时道路交通情况查看功能最能体现大数据的( )特征。

- A 数据量巨大

- B 数据类型繁多

- C 价值密度低

- D 时效性高

- 参考答案:D

- 您的答案:

参考解析:

本题考查大数据四大特征。

大数据的特征可以用“4V”表示,即Volume、Variety、Value、Velocity这4个V来概括大数据的特点。

(1)数据体量巨大(Volume)

(2)数据类型繁多(Variety)

(3)价值密度低(Value)

(4)时效性高(Velocity)

智慧交通实时道路交通情况体现了大数据技术的时效性高,故本题选D。

大数据技术体系

(1)数据准备环节

(2)数据存储与管理环节

(3)计算处理环节

(4)数据分析环节

(5)知识展现环节

在某销售系统中,客户采用扫描二维码进行支付。若采用面向对象方法开发该销售系统,则客户类属于()类,二维码类属于()类。

问题1选项

A.接口

B.实体

C.控制

D.状态

问题2选项

A.接口

B.实体

C.控制

D.状态

在一个C类网络中,有一台主机的IP地址为192.168.1.204,已知该主机所在网络是将一个C类IP划分成了4个子网,则该IP的网络号为()。主机号为()。

问题1选项

A.192.168.1.0

B.255.255.255.0

C.192.168.1.192

D.192.168.1.224

问题2选项

A.12

B.204

C.192

D.1

Many people view the term"electronic commerce"(or e-commerce)as shopping on the part of the Internet called the().However,electronic commerce also covers many other activities,such as businesses trading with other business and internal processes that companies use to support the buying,selling,hiring,planning and other activities.Some people use the term electronic business(or e-business)when they are talking about electronic commerce in this broader sense.For example,IBM defines electronic business as*the transformation of key business process through the use of Internet technologies."Most people use the terms“electronic commerce”and“()”interchangeably.Herein,the term electronic commerce is used in its broadest sense and includes all business activities using().

Some people categorize electronic commerce by types of entities participating in the transactions or business processes.The five general electronic commerce categories are business-to-consumer,business-to-business,business processes,consumer-to-consumer,and business-to-government,among which the following three are most commonly used:

(1)Consumer shopping on the Web,often called business-to-consumer(or B2C)

(2)Transactions conducted between businesses on the Web,often called business-to-business(or B2B)

(3)Transactions and()in which companies,governments,and other organizations use Internet technologies to support selling and purchasing activities.

To understand these categories better,consider a company that manufactures stereo speakers.The company might sell its finished product to consumers on the Web,which would be B2C electronic commerce.It might also purchase the materials it uses to make the speakers from other companies on the Web,which would be B2B electronic commerce.Businesses often have entire departments devoted to negotiating purchase transactions with their suppliers.These departments are usually named supply management or procurement.Thus,B2B electronic commerce is sometimes called().

问题1选项

A.World Wide Web

B.Web page

C.Internet

D.Intranet

问题2选项

A.electronic wallet

B.e-procurement

C.electronic business

D.e-shopping

问题3选项

A.Internet technologies

B.GPS

C.Online banking

D.EDI

问题4选项

A.business-to-business

B.business processes

C.consumer-to-consumer

D.business-to-government

问题5选项

A.e-cash

B.e-procurement

C.e-business

D.e-commerce