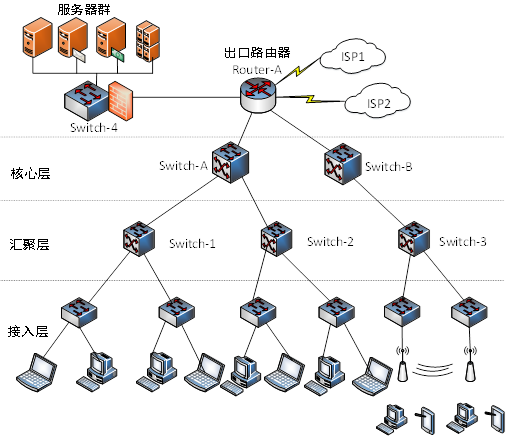

1.企业网络拓扑结构如图1-1所示。

图1-1

【问题1】(5分)

企业网络的可用性和可靠性是至关重要的,经常会出现因网络设备、链路损坏等导致整个网络瘫痪的现象。为了解决这个问题,需要在已有的链路基础上再增加一条备用链路,这称为网络冗余。

(1)对于企业来说,直接增加主干网络链路带宽的方法有哪些 并请分析各种方法的优缺点。(3分)

(2)一般常用的网络冗余技术可以分为哪两种。(2分)

【问题2】(10分)

(1)网络冗余是当前网络为了提高可用性、稳定性必不可少的技术,在本企业网络中要求使用双核心交换机互做备份实现两种网络冗余技术,同时出口路由器因为负载过重也需要进行网络结构调整优化,请画图说明在不增加网络设备的情况下完成企业主干网络结构调优。(4分)

(2)在两台核心交换机上配置VRRP冗余,以下为部分配置命令。根据需求,完成(或解释)核心交换机Switch-A的部分配置命令(6分)

Switch-A:

Switch-A(config)#track 100 interface F0/1 line-protocol

// ①

Switch-A(config-track)#exit

Switch-A(config)int VLAN 1

Switch-A(config-if)vrrp 1 ip 192.168.1.254

//在VLAN1中配置VRRP组1,并指定虚拟路由器的IP地址为192.168.1.254

Switch-A(config-if)# ②

//开启主路由器身份抢占功能

Switch-A(config-if)vrrp 1 authentication md5 key-string Cisco

//配置VRRP协议加密认证

Switch-A(config-if)#VRRP 1 track 100 decrement 30

// ③

【问题3】(6分)

随着企业网络的广泛应用,用户对于移动接入企业网的需求不断增加,无线网络作为有线网络的有效补充,凭借着投资少、建设周期短、使用方便灵活等特点越来越受到企业的重视,近年来企业也逐步加大无线网络的建设力度。

(1)构建企业无线网络如何保证有效覆盖区域并尽可能减少死角 (2分)

(2)IEEE认定的四种无线协议标准是什么 (2分)

(3)简单介绍三种无线安全的加密方式。(2分)

【问题4】(4分)

随着企业关键网络应用业务的发展,在企业网络中负载均衡的应用需求也越来越大。

(1)负载均衡技术是什么 负载均衡会根据网络的不同层次(网络七层)来划分。其中第二层的负载均衡是什么技术 (2分)

(2)服务器集群技术和服务器负载均衡技术的区别是什么 (2分)