【说明】我国是有“世界工厂”之称的制造大国,但却不是制造强国。生产率较低、创新不足、科研水平低等仍然是制约我国生产力发展的几大因素。随着“互联网+”等新型信息技术在数字工厂的不断深入应用,中国迎来第四次工业革命的历史机遇。“中国制造2025”需要利用新一代信息技术来提高工业制造率,降低建设和运营成本。云计算可以最大限度地共享数据资源、节约建设运行成本、提高平台的负载能力、降低维护难度,提高中国制造的核心竞争力。但在应用安全方面,采用基于密码技术的PKI/CA来保证身份认证、授权管理以及访问控制等是保障信息系统安全的主要策略,其主要任务都是保证系统资源不被非法使用和非常规访问等。

【问题1】

(1)安全策略的“七定”包含哪些内容

(2)系统安全策略首先要解决_______,其次是_______。

【问题2】PKI是以不对称密钥加密技术为基础的,一个网络的PKI包括哪些基本构件

【问题3】针对信息系统的访问控制包含哪三个基本要素访问控制分为强制访问控制(MAC)和自主访问控制(DAC),请你分别简述其特点。

【问题4】申请和颁发一个证书的过程随着CA及其策略的变化而变化,但是总的来说这个过程可以划分哪些步骤

【问题5】“互联网+技术”是两化融合的升级版,请你简述两化融合的含义。

【问题6】此题为多选题,请从下列选项中选出3个正确选项。

云计算体系结构中的安全管理包括()。

A.身份认证

B.访问授权

C.安全审计

D.监视统计

正确答案及解析

正确答案

解析

【问题1】全策略的核心内容就是“七定”,即定方案、定岗、定位、定员、定目标、定制度、定工作流程。“七定”的结果就是确定了该单位组织的计算机业务应用信息系统的安全如何具体地实现和保证。安全策略一定要具有科学性、严肃性、非二义性和可操作性。按照系统安全策略“七定”要求,系统安全策略首先要解决定方案,其次就是定岗。

参考答案:(1)定方案、定岗、定位、定员、定目标、定制度、定工作流程。

(2)定方案、定岗。

【问题2】公钥基础设施PKI(Public Key Infrastructure)是以不对称密钥加密技术为基础,以数据机密性、完整性、身份认证和行为不可抵赖为安全目的,来实施和提供安全服务的具有普适性的安全基础设施。一个网络的PKI包括以下基本构件:①数字证书,它是由认证机构经过数字签名后发给网上交易主体(企业或个人、设备或程序)的一段电子文档,它提供了PKI的基础;②认证中心(CA),它是PKI的核心,是第三方网上认证机构,负责使用数字证书的签发、撤销、生命周期管理,密钥管理服务和证书在线查询等服务;⑧数字证书审批机构(RA),是CA数字证书发放、管理的延伸,它是PKI不可缺少的部分;④数字签名,是利用发信者的私钥和密码算法对信息或电子摘要进行加密处理的过程和结果;⑤密钥和证书管理工具,管理和审计数字证书的工具;⑥双证书体系,PK采用双证书体系,非对称算法和对称算法;⑦PKI的体系架构,包括信任服务体系和密钥管理中心两部分。信任服务体系提供基于PKI数字证书认证机制的实体身份鉴别服务;密钥管理体系提供密钥管理服务,向授权管理部门提供应急情况下的特殊密钥回复功能。

参考答案:数字证书;认证中心(CA);数字证书审批机构(RA);数字签名;密钥和证书管理工具,管理和审计数字证书的工具;双证书体系,PK采用双证书体系,非对称算法和对称算法;信任服务体系和密钥管理中心。

【问题3】信息系统的访问控制包含的基本要素有主体、客体和控制策略。强制访问控制的特点:系统独立于用户行为强制执行访问控制(MAC),用户不能改变他们的安全级别或对象的安全属性。这样的访问控制规则通常对数据和用户按照安全等级划分标签,访问控制机制通过比较安全标签来确定授予还是拒绝用户对资源的访问。在强制访问控制系统中,所有主体(用户,进程)和客体(文件,数据)都被分配了安全标签,安全标签标识一个安全等级。即主体被分配一个安全等级,客体也被分配一个安全等级。

自主访问控制的特点:自主访问控制(DAC)机制允许对象的属主来制定针对该对象的保护策略。通常DAC通过授权列表(或访问控制列表)来限定哪些主体针对哪些客体可以执行什么操作。这样可以非常灵活地对策略进行调整。自主访问控制中,用户可以针对被保护对象制定自己的保护策略。每个主体拥有一个用户名并属于一个组或具有一个角色。每个客体都拥有一个限定主体对其访问权限的访问控制列表(ACL),每次访问发生时都会基于访问控审JJYU表检查用户标志以实现对其访问权限的控制。

参考答案:

主体、客体和控制策略。强制访问控制的特点:系统独立于用户行为强制执行访问控制(MAC),用户不能改变他们的安全级别或对象的安全属性。自主访问控制的特点:自主访问控制(DAC)机制允许对象的属主来制定针对该对象的保护策略。

【问题4】申请和颁发一个证书的过程随着CA及其策略的变化而变化,但是总的来说这个过程可以划分为以下步骤。

(1)生成一个密钥对。申请人制定一个公开和私有密钥对,或者由单位给申请人分配一个密钥对。

(2)收集登记信息。申请人给CA提供颁发证书所需要的信息。例如,这些信息可能包括用户的名字和电子邮件地址,或者包括一个出生证、指纹、公证文档,或者CA需要确认申请人身份的其他任何信息。

(3)申请证书。申请人发送一个证书申请,它包括用户的公开密钥和另外所需要的信息。

(4)用CA的公开密钥对申请进行加密,然后把加密的申请发送给CA。

(5)验证信息。CA使用它所需要的任何策略规则,来确定是否给申请人颁发证书。正如身份验证请求一样,CA的验证策略和程序影响了证书生成的可信度,这些证书是由CA颁发的。(6)创建证书。CA创建和签署一个数字文档,此文档包含申请人的公开密钥和其他适当的信息。CA的签署使主体名字和主体公开密钥的结合生效。签署过的文档就是证书。

(7)发送或邮寄证书。CA发送证书给申请人,或者邮寄证书给申请人。

【问题5】“两化融合”的含义:一是指信息化与工业化发展战略的融合;二是指信息资源与材料、能源等工业资源的融合;三是指虚拟经济与工业实体经济融合;四是指信息技术与工业技术、IT设备与工业装备的融合。

【问题6】网络安全技术主要包括防火墙、vPN、DS、防病毒、身份认证、数据加密、安全审计、网络隔离等。

参考答案:A、B、C

你可能感兴趣的试题

-

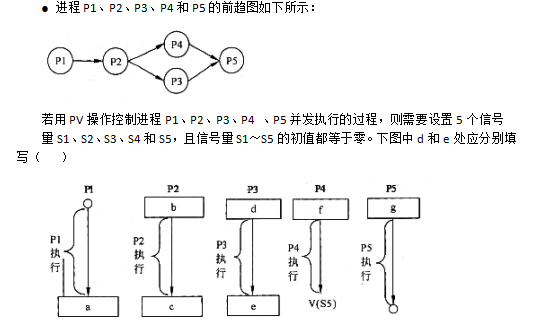

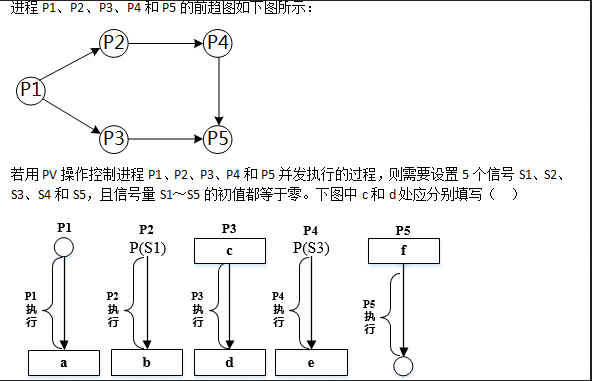

- A.V(S2)和P(S4)

- B.P(S2)和V(S4)

- C.P(S2)和P(S4)

- D.V(S2)和V(S4)

- 查看答案

-

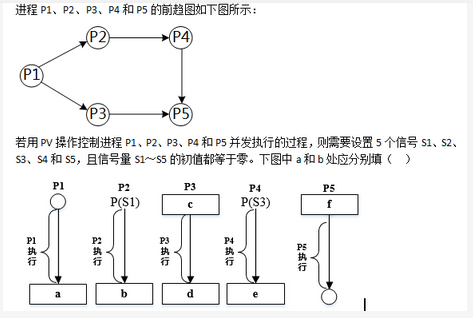

- A.V(S1)P(S2)和V(S3)

- B.P(S1)V(S2)和V(S3)

- C.V(S1)V(S2)和V(S3)

- D.P(S1)P(S2)和V(S3)

- 查看答案

-

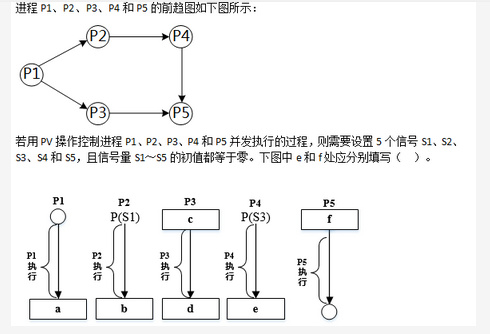

- A.P(S4)和V(S4)V(S5)

- B.V(S5)和P(S4)P(S5)

- C.V(S3)和V(S4)V(S5)

- D.P(S3)和P(S4)V(P5)

- 查看答案

-

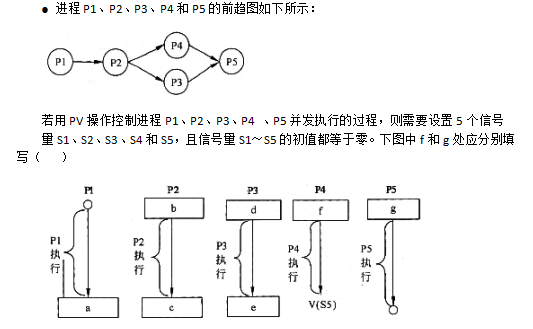

- A.P(S3)和V(S4)V(S5)

- B.V(S3)和P(S4)P(S5)

- C.P(S3)和P(S4)P(S5)

- D.V(S3)和V(S4)V(S5)

- 查看答案

-

- A.P(S2)和P(S4)

- B.P(S2)和V(S4)

- C.V(S2)和P(S4)

- D.V(S2)和V(S4)

- 查看答案