某全国连锁企业的总部和分布在全国各地的30家分公司之间经常需要传输各种内部数据,因此公司决定在总部和各分公司之间建立VPN技术。具体拓扑如下:配置部分只显示了与总部与分公司1的配置。根据拓扑完成问题1-问题3。

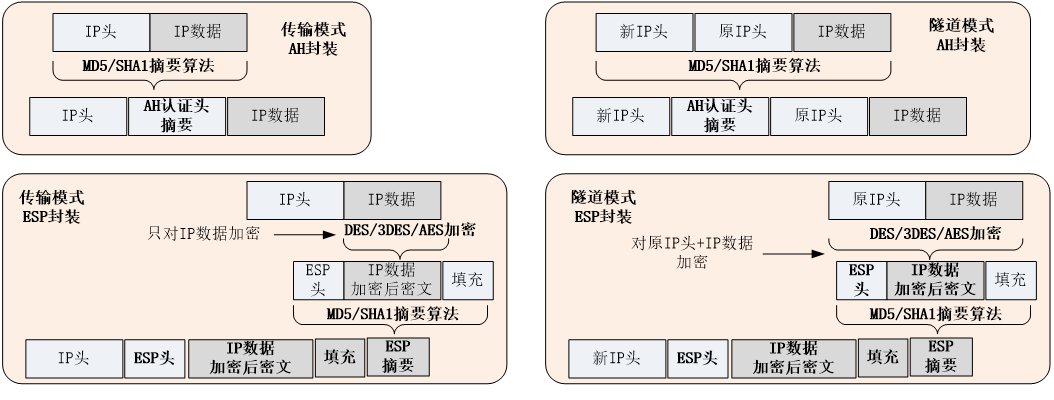

[问题1](3分):在总部与分公司之间相连的VPN方式是(1),在IPsec工作模式中有传输模式和隧道模式,其中将源IP数据包整体封装后再进行传输的模式是(2).1备选答案:A.站点到站点 B.端到端C.端到站点[问题2](13分):请将相关配置补充完整。总部防火墙firewall1的部分配置如下。<FIREWALL1> (3)[FIREWALL1] interface(4)[FIREWALL1-GigabitEthernet1/0/2] ip address (5)[FIREWALL1-GigabitEthernet1/0/2] quit[FIREWALL1] interface GigabitEthernet 1/0/1[FIREWALL1-GigabitEthernet1/0/1] ip address 202.1.3.1 24[FIREWALL1-GigabitEthernet1/0/1] quit# 配置接口加入相应的安全区域。[FIREWALL1] firewall zone trust [FIREWALL1-zone-trust] add interface (6)[FIREWALL1-zone-trust] quit[FIREWALL1](7)[FIREWALL1-zone-untrust] add interface GigabitEthernet 1/0/1[FIREWALL1-zone-untrust] quit2. 配置安全策略,允许私网指定网段进行报文交互。# 配置Trust域与Untrust域的安全策略,允许封装前和解封后的报文能通过[FIREWALL1](8)[FIREWALL1-policy-security] rule name 1[FIREWALL1-policy-security-rule-1] source-zone (9)[FIREWALL1-policy-security-rule-1] destination-zone untrust[FIREWALL1-policy-security-rule-1] source-address (10)[FIREWALL1-policy-security-rule-1] destination-address 192.168.200.0 24[FIREWALL1-policy-security-rule-1] action (11)[FIREWALL1-policy-security-rule-1] quit…..# 配置Local域与Untrust域的安全策略,允许IKE协商报文能正常通过FIREWALL1。[FIREWALL1-policy-security] rule name 3[FIREWALL1-policy-security-rule-3] source-zone local[FIREWALL1-policy-security-rule-3] destination-zone untrust[FIREWALL1-policy-security-rule-3] source-address 202.1.3.1 32[FIREWALL1-policy-security-rule-3] destination-address 202.1.5.1 32[FIREWALL1-policy-security-rule-3] action permit[FIREWALL1-policy-security-rule-3] quit…3. 配置IPSec隧道。# 配置访问控制列表,定义需要保护的数据流。[FIREWALL1] (12)[FIREWALL1-acl-adv-3000] rule permit (13)[FIREWALL1-acl-adv-3000] quit# 配置名称为tran1的IPSec安全提议。[FIREWALL1] ipsec proposal tran1[FIREWALL1-ipsec-proposal-tran1] encapsulation-mode (14)[FIREWALL1-ipsec-proposal-tran1] transform esp[FIREWALL1-ipsec-proposal-tran1] esp authentication-algorithm sha2-256[FIREWALL1-ipsec-proposal-tran1] esp encryption-algorithm aes[FIREWALL1-ipsec-proposal-tran1] quit# 配置序号为10的IKE安全提议。[FIREWALL1] (15)[FIREWALL1-ike-proposal-10] authentication-method pre-share[FIREWALL1-ike-proposal-10] authentication-algorithm sha2-256[FIREWALL1-ike-proposal-10] quit# 配置IKE用户信息表。[FIREWALL1] ike user-table 1[FIREWALL1-ike-user-table-1] user id-type ip 202.1.5.1 pre-shared-key Admin@gkys[FIREWALL1-ike-user-table-1] quit# 配置IKE Peer。[FIREWALL1] ike peer b[FIREWALL1-ike-peer-b] ike-proposal 10[FIREWALL1-ike-peer-b] user-table 1[FIREWALL1-ike-peer-b] quit# 配置名称为map_temp序号为1的IPSec安全策略模板。[FIREWALL1] ipsec policy-template map_temp 1[FIREWALL1-ipsec-policy-template-map_temp-1] security acl 3000[FIREWALL1-ipsec-policy-template-map_temp-1] proposal tran1[FIREWALL1-ipsec-policy-template-map_temp-1] ike-peer b[FIREWALL1-ipsec-policy-template-map_temp-1] reverse-route enable[FIREWALL1-ipsec-policy-template-map_temp-1] quit# 在IPSec安全策略map1中引用安全策略模板map_temp。[FIREWALL1] ipsec policy map1 10 isakmp template map_temp# 在接口GigabitEthernet 1/0/1上应用安全策略map1。[FIREWALL1] interface GigabitEthernet 1/0/1[FIREWALL1-GigabitEthernet1/0/1] ipsec policy map1[FIREWALL1-GigabitEthernet1/0/1] quit [问题3]IPsec中,通过一些协议的处理,可以有效的保护分组安全传输。其中能够确保数据完整性,但是不能确保数据机密性的是(17),而技能报数数据传输的机密性又能保证数据完整性的是(18)

正确答案及解析

正确答案

解析

[问题1]A,隧道模式[问题2](3)system-view (4)GigabitEthernet 1/0/2(5) 192.168.1.1 24或者192.168.1.1 255.255.255.0 (6) GigabitEthernet 1/0/2(7) firewall zone untrust (8) security-policy(9) trust (10) 192.168.100.0 24(11) permit (12) acl 3000(13) ip source 192.168.100.0 0.0.0.255 destination 192.168.200.0 0.0.0.255 (14)tunnel (15)ike proposal 10 [问题3](17)AH (18)ESP

【解析】

[问题1]IPSec VPN应用场景分为站点到站点、端到端、端到站点三种模式。1)站点到站点(Site-to-Site)。站点到站点又称为网关到网关,多个异地机构利用运营商网络建立IPSec隧道,将各自的内部网络联系起来。2)端到端(End-to-End)。端到端又称为PC到PC,即两个PC之间的通信由IPSec完成。3)端到站点(End-to-Site)。端到站点,两个PC之间的通信由网关和异地PC之间的IPSec会话完成。

{图}

[问题2]<FIREWALL1> system-view[FIREWALL1] interface GigabitEthernet 1/0/2[FIREWALL1-GigabitEthernet1/0/2] ip address 192.168.1.1 24 [FIREWALL1-GigabitEthernet1/0/2] quit[FIREWALL1] interface GigabitEthernet 1/0/1[FIREWALL1-GigabitEthernet1/0/1] ip address 202.1.3.1 24[FIREWALL1-GigabitEthernet1/0/1] quit# 配置接口加入相应的安全区域。[FIREWALL1] firewall zone trust [FIREWALL1-zone-trust] add interface GigabitEthernet 1/0/2[FIREWALL1-zone-trust] quit[FIREWALL1] firewall zone untrust [FIREWALL1-zone-untrust] add interface GigabitEthernet 1/0/1[FIREWALL1-zone-untrust] quit2. 配置安全策略,允许私网指定网段进行报文交互。# 配置Trust域与Untrust域的安全策略,允许封装前和解封后的报文能通过[FIREWALL1] security-policy [FIREWALL1-policy-security] rule name 1[FIREWALL1-policy-security-rule-1] source-zone trust [FIREWALL1-policy-security-rule-1] destination-zone untrust[FIREWALL1-policy-security-rule-1] source-address 192.168.100.0 24 [FIREWALL1-policy-security-rule-1] destination-address 192.168.200.0 24[FIREWALL1-policy-security-rule-1] action permit [FIREWALL1-policy-security-rule-1] quit…..# 配置Local域与Untrust域的安全策略,允许IKE协商报文能正常通过FIREWALL1。[FIREWALL1-policy-security] rule name 3[FIREWALL1-policy-security-rule-3] source-zone local[FIREWALL1-policy-security-rule-3] destination-zone untrust[FIREWALL1-policy-security-rule-3] source-address 202.1.3.1 32[FIREWALL1-policy-security-rule-3] destination-address 202.1.5.1 32[FIREWALL1-policy-security-rule-3] action permit[FIREWALL1-policy-security-rule-3] quit…3. 配置IPSec隧道。# 配置访问控制列表,定义需要保护的数据流。[FIREWALL1] acl 3000[FIREWALL1-acl-adv-3000] rule permit ip source 192.168.100.0 0.0.0.255 destination 192.168.200.0 0.0.0.255 [FIREWALL1-acl-adv-3000] quit# 配置名称为tran1的IPSec安全提议。[FIREWALL1] ipsec proposal tran1[FIREWALL1-ipsec-proposal-tran1] encapsulation-mode tunnel [FIREWALL1-ipsec-proposal-tran1] transform esp[FIREWALL1-ipsec-proposal-tran1] esp authentication-algorithm sha2-256[FIREWALL1-ipsec-proposal-tran1] esp encryption-algorithm aes[FIREWALL1-ipsec-proposal-tran1] quit# 配置序号为10的IKE安全提议。[FIREWALL1] ike proposal 10 [FIREWALL1-ike-proposal-10] authentication-method pre-share[FIREWALL1-ike-proposal-10] authentication-algorithm sha2-256[FIREWALL1-ike-proposal-10] quit# 配置IKE用户信息表。[FIREWALL1] ike user-table 1[FIREWALL1-ike-user-table-1] user id-type ip 202.1.5.1 pre-shared-key Admin@gkys[FIREWALL1-ike-user-table-1] quit# 配置IKE Peer。[FIREWALL1] ike peer b[FIREWALL1-ike-peer-b] ike-proposal 10[FIREWALL1-ike-peer-b] user-table 1[FIREWALL1-ike-peer-b] quit# 配置名称为map_temp序号为1的IPSec安全策略模板。[FIREWALL1] ipsec policy-template map_temp 1[FIREWALL1-ipsec-policy-template-map_temp-1] security acl 3000[FIREWALL1-ipsec-policy-template-map_temp-1] proposal tran1[FIREWALL1-ipsec-policy-template-map_temp-1] ike-peer b[FIREWALL1-ipsec-policy-template-map_temp-1] reverse-route enable[FIREWALL1-ipsec-policy-template-map_temp-1] quit# 在IPSec安全策略map1中引用安全策略模板map_temp。[FIREWALL1] ipsec policy map1 10 isakmp template map_temp# 在接口GigabitEthernet 1/0/1上应用安全策略map1。[FIREWALL1] interface GigabitEthernet 1/0/1[FIREWALL1-GigabitEthernet1/0/1] ipsec policy map1[FIREWALL1-GigabitEthernet1/0/1] quit[问题3](1)AH。认证头(Authentication Header,AH)是IPSec体系结构中的一种主要协议,它为IP数据报提供完整性检查与数据源认证,并防止重放攻击。AH不支持数据加密。AH常用摘要算法(单向Hash函数)MD5和SHA1实现摘要和认证,确保数据完整。(2)ESP。封装安全载荷(Encapsulating Security Payload,ESP)可以同时提供数据完整性确认和数据加密等服务。ESP通常使用DES、3DES、AES等加密算法实现数据加密,使用MD5或SHA-1来实现摘要和认证,确保数据完整。

你可能感兴趣的试题

某软件公司在研发一个城镇居民保险系统时,为了加快进度,测试工作在系统开发初步完成之后开始并直接进行系统测试。测试工程师针对界面进行了功能测试。测试工程师和开发工程师借助缺陷管理工具,交互进行测试与缺陷修复工作。测试期间发现系统“文档审批”功能出现严重缺陷,开发工程师认为修改难度大,经测试工程师认可后决定暂停修复该缺陷,直到产品发布前,该缺陷在开发环境下被修复。随后,测试工程师在开发环境下针对该缺陷执行了有关用例,进行了回归测试。回归测试结束后,开发工程师在开发环境下对产品直接打包发布。

1、测试开展时间是过早、过晚还是合适?说明理由。

2、测试工程师功能测试方法是否正确?若不正确,请陈述正确方法;若正确,请说明理由。

3、该案例中对缺陷管理有哪些不妥之处?

4、开发工程师产品发布做法是否正确?

- 查看答案

某嵌入式刹车控制软件,应用于汽车刹车控制器,该软件需求如下:

1.模式选择:采集模式控制离散量信号In_D1并通过模式识别信号灯显示软件当前工作模式。在信号In_D1为低电平时进入正常工作模式(模式识别信号灯为绿色),为高电平时进入维护模式(模式识别信号灯为红色)。软件在正常工作模式下仅进行刹车控制和记录刹车次数,在维护模式下仅进行中央控制器指令响应。

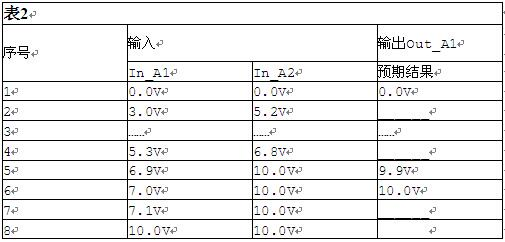

2.刹车控制:采用定时中断机制,以5ms为周期采集来自驻车器发出模拟量信号In_A1以及来自刹车踏板发出模拟量信号In_A2,并向刹车执行组件发送模拟量信号Out_A1进行刹车控制。

模拟量信号说明:1)In_A1、In_A2以及Out_A1信号范围均为[0.0V,10.0V],信号精度均为0.1V;2)Out_A1信号计算方法为:Out_A1=In_A1+0.3×In_A2,在计算完成后需要在满足信号精度要求下进行四舍五入及限幅处理。

3.记录刹车次数:在Out_A1大于4V时,读出非易失存储器NVRAM中保存刹车次数记录进行加1操作,然后保存至非易失存储器NVRAM中。

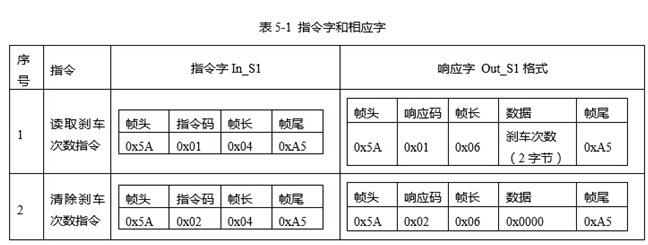

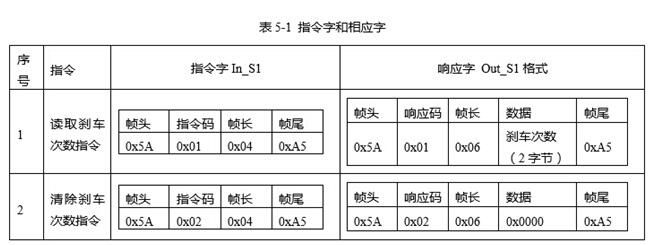

4.响应中央控制器指令;接收来自中央控制器串行口指令字In_S1,回送串行口响应字Out_S1。当接收指令字错误时,软件直接丢弃该命令字,不进行任何响应。

指令字及响应字说明如表1所示。

2、请简述本软件串行输入接口测试测试策略及测试内容。针对表1中"读取刹车次数指令"进行鲁棒性测试时应考虑哪些情况?

- 查看答案

某嵌入式刹车控制软件,应用于汽车刹车控制器,该软件需求如下:

1.模式选择:采集模式控制离散量信号In_D1并通过模式识别信号灯显示软件当前工作模式。在信号In_D1为低电平时进入正常工作模式(模式识别信号灯为绿色),为高电平时进入维护模式(模式识别信号灯为红色)。软件在正常工作模式下仅进行刹车控制和记录刹车次数,在维护模式下仅进行中央控制器指令响应。

2.刹车控制:采用定时中断机制,以5ms为周期采集来自驻车器发出模拟量信号In_A1以及来自刹车踏板发出模拟量信号In_A2,并向刹车执行组件发送模拟量信号Out_A1进行刹车控制。

模拟量信号说明:1)In_A1、In_A2以及Out_A1信号范围均为[0.0V,10.0V],信号精度均为0.1V;2)Out_A1信号计算方法为:Out_A1=In_A1+0.3×In_A2,在计算完成后需要在满足信号精度要求下进行四舍五入及限幅处理。

3.记录刹车次数:在Out_A1大于4V时,读出非易失存储器NVRAM中保存刹车次数记录进行加1操作,然后保存至非易失存储器NVRAM中。

4.响应中央控制器指令;接收来自中央控制器串行口指令字In_S1,回送串行口响应字Out_S1。当接收指令字错误时,软件直接丢弃该命令字,不进行任何响应。

指令字及响应字说明如表1所示。

1、在不考虑测量误差情况下,根据所设计输入填写表2中横线处。

- 查看答案

某软件企业内部测试部门对其ERP产品进行内部测试之后,由第三方测试机构进行验收测试,重点测试质量特性包括:功能性、可靠性、易用性、效率、维护性以及可移植性。1、验收测试依据是什么?验收测试对测试环境有何要求?2、软件产品功能性测试中应关注哪些子特性?3、在实际软件测试过程中,对缺陷管理与分析至关重要。回答如下问题:(1)针对本测试,Bug错误类型除了功能性错误外,还可能会包括哪些?(2)严重性级别是Bug重要属性,请写出常见功能性Bug严重性级别层次。(3)在测试过程中,Bug处理会处于不同状态,请设计Bug管理中从发现到关闭必须经历状态名称。4、企业内部测试部在测试"主生产计划制定"模块过程中,使用30个测试案例进行测试,共发现10个问题。开发组对软件修改后,向测试组提交问题修改报告及修改后软件。问题修改报告中提出:其中3个问题是用户需求,不是错误,无需修改,其余7个问题已修改完成。测试组使用上轮测试中发现这7个问题5个测试案例进行了回归测试,确认问题已得到修改,因此测试组决定,当前版本可以进入配置管理库,进行后续集成工作。测试组做法是否有问题?为什么?如果有问题,应写出正确做法。

- 查看答案

逻辑覆盖法是设计白盒测试用例主要方法之一,它是通过对程序逻辑结构遍历实现程序覆盖。针对以下由C 语言编写程序,按要求回答问题。 main( ){int i,n; //1for(i=1;iimage.png7;i++){ //2n=0; if(i!=1) //3 n=n+1; //4 if(n==5){ //5printf("Hello!"); //6 }else{ printf("No!"); //7} }printf("GAME OVER!"); //8 } 问题1:请给出满足100%DC(判定覆盖)所需逻辑条件。问题2:请画出上述程序控制流图,并计算其控制流图环路复杂度V(G)。问题3:请给出【问题2】中控制流图线性无关路径。

- 查看答案