随着网络技术的飞速发展和普及,无线网络也逐步发展起来,近年来,无线网络已经成为网络扩展的一种重要方式,人们对无线网络依赖的程度也越来越高。无线网络具有安装简便、可移动性、开放性、高灵活性等特点,这些都为人们带来了极大的方便。但也是正是因为这些特点,决定了无线网络面临许多安全问题,这些安全问题迫使技术人员开发了相应的安全防范技术和方法。

请围绕“无线网络中的安全问题及防范技术”论题,从以下四个方面进行论述。

1.简要论述无线网络面临的安全问题。

2.详细论述针对无线网络主要安全问题的防范技术。

3.详细论述你参与设计和实施的无线网络项目中采用的安全防范方案。

4.分析和评估你所采用的安全防范的效果以及进一步改进的措施。

正确答案及解析

正确答案

解析

随着无线技术运用的日益广泛,无线网络的安全问题越来越受到人们的关注。通常网络的安全性主要体现在访问控制和数据加密两个方面。访问控制保证敏感数据只能由授权用户进行访问,而数据加密则保证发射的数据只能被所期望的用户所接收和理解。

对于有线网络来说,访问控制往往以物理端口接入方式进行监控,它的数据输出通过电缆传输到特定的目的地,一般情况下,只有在物理链路遭到破坏的情况下,数据才有可能被泄漏,而无线网络的数据传输则是利用微波在空气中进行辐射传播,因此只要在Access Point (AP)覆盖的范围内,所有的无线终端都可以接收到无线信号,AP无法将无线信号定向到一个特定的接收设备,因此无线的安全保密问题就显得尤为突出。

1、无线安全基本技术

访问控制:利用ESSID、MAC限制,防止非法无线设备入侵。

为了提高无线网络的安全性,在IEEE802.11b协议中包含了一些基本的安全措施,包括:无线网络设备的服务区域认证ID (ESSID)、MAC地址访问控制以及WEP加密等技术。IEEE802.11b利用设置无线终端访问的 ESSID来限制非法接入。在每一个AP内都会设置一个服务区域认证ID ,每当无线终端设备要连上AP时,AP会检查其ESSID是否与自己的ID一致,只有当AP和无线终端的ESSID相匹配时,AP才接受无线终端的访问并提供网络服务,如果不符就拒绝给予服务。利用ESSID,可以很好地进行用户群体分组,避免任意漫游带来的安全和访问性能的问题。

另一种限制访问的方法就是限制接入终端的MAC地址以确保只有经过注册的设备才可以接入无线网络。由于每一块无线网卡拥有唯一的MAC地址,在AP内部可以建立一张“MAC地址控制表”(Access Control),只有在表中列出的MAC才是合法可以连接的无线网卡,否则将会被拒绝连接MAC地址控制可以有效地防止未经过授权的用户侵入无线网络。

每一块无线网卡拥有唯一的MAC地址,由厂方出厂前设定,无法更改。AP内部可以建立一张“MAC地址控制表”,只有在表中列出的MAC才是合法可以连接的无线网卡,否则会被拒绝连接。

使用ESSID和MAC地址限制来控制访问权限的方法相当于在无线网络的入口增加了一把锁,提高了无线网络使用的安全性。在搭建小型无线局域网时,使用该方法最为简单、快捷,网络管理员只需要通过简单的配置就可以完成访问权限的设置,十分经济有效。

2、数据加密:基于WEP的安全解决方案

无线网络安全的另一重要方面数据加密可以通过 WEP(Wired Equivalent Privacy)协议来进行。WEP是IEEE802.11b协议中最基本的无线安全加密措施。WEP是所有经过 WiFiTM认证的无线局域网络产品所支持的一项标准功能,由国际电子与电气工程师协会(IEEE)制定,其主要用途是:

提供接入控制,防止未授权用户访问网络;

WEP加密算法对数据进行加密,防止数据被攻击者窃听;

防止数据被攻击者中途恶意纂改或伪造。

WEP加密采用静态的保密密钥,各WLAN终端使用相同的密钥访问无线网络。WEP也提供认证功能,当加密机制功能启用,客户端要尝试连接上AP时,AP会发出一个Challenge Packet给客户端,客户端再利用共享密钥将此值加密后送回存取点以进行认证比对,如果正确无误,才能获准存取网络的资源。

利用128位WEP加密,使得数据在无线发射之前进行复杂的编码处理,在接受之后通过反向处理获取原数据。这种加密方式确保数据如果泄漏,也不会暴露数据的原值。

由于WEP密钥必须通过人工手动设置,因此建议在无线覆盖范围不是很大,终端用户数量不是很多,且对安全要求不是很高的应用环境下使用该技术是最经济且方便的。

3、新一代无线安全技术——IEEE802.11i

在某些场合,如大型企业、银行、证券行业,其现有的网络结构比较复杂且对网络的安全性要求很高,仅使用基本的安全措施并不能完全达到其安全需求。为了进一步加强无线网络的安全性, IEEE802.11工作组目前正在开发作为新的安全标准的“IEEE802.11i”,并且致力于从长远角度考虑解决IEEE 802.11无线局域网的安全问题。IEEE 802.11i标准草案中主要包含加密技术:TKIP (Temporal Key Integrity Protocol) 和 AES(Advanced Encryption Standard),以及认证协议:IEEE802.1x。

在 IEEE 802.11i 标准最终确定前,WPA(WiFiTM Protected Access)技术将成为代替WEP的无线安全标准协议,为IEEE 802.11 无线局域网提供更强大的安全性能。WPA是IEEE802.11i的一个子集,其核心就是IEEE802.1x和TKIP。

TKIP:新一代的加密技术TKIP与WEP一样基于RC4加密算法,且对现有的WEP进行了改进,在现有的WEP加密引擎中追加了“密钥细分(每发一个包重新生成一个新的密钥)”、“消息完整性检查(MIC)”、“具有序列功能的初始向量”和“密钥生成和定期更新功能”等4种算法,极大地提高了加密安全强度。TKIP与当前WiFiTM 产品向后兼容,而且可以通过软件进行升级,AboveCable无线产品完全支持WiFiTM标准,只需要简单的软件升级就可以实现对TKIP的支持。

AES:IEEE 802.11i中还定义了一种基于“高级加密标准”AES的全新加密算法,以实施更强大的加密和信息完整性检查。AES是一种对称的块加密技术,提供比WEP/TKIP中RC4算法更高的加密性能,它将在IEEE 802.11i最终确认后,成为取代WEP的新一代的加密技术,为无线网络带来更强大的安全防护。

端口访问控制技术(IEEE802.1x)和可扩展认证协议(EAP):IEEE802.1x是一种基于端口的网络接入控制技术,在网络设备的物理接入级对接入设备进行认证和控制。IEEE802.1x可以提供一个可靠的用户认证和密钥分发的框架,可以控制用户只有在认证通过以后才能连接网络。IEEE802.1x本身并不提供实际的认证机制,需要和上层认证协议(EAP)配合来实现用户认证和密钥分发。EAP允许无线终端可以支持不同的认证类型,能与后台不同的认证服务器进行通讯,如远程接入拨入用户服务(RADIUS)。

IEEE802.1x认证过程如下:

1) 无线终端向AP发出请求,试图与AP进行通讯;

2) AP将加密的数据发送给验证服务器进行用户身份认证;

3) 验证服务器确认用户身份后,AP允许该用户接入;

4) 建立网络连接后授权用户通过AP访问网络资源;

包含此试题的试卷

你可能感兴趣的试题

( )a method of obtaining early feedback on requirements by providing aworking model of the expected product before actually building it.

-

- A.Prototypes

- B.Object oriented

- C.Structure

- D.Iterative methoD

- 查看答案

【说明】

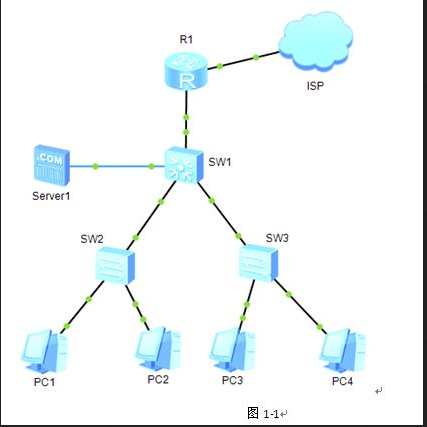

某公司现有网络拓扑结构如图1-1所示。该网络中使用交换机SW1为三层交换机,SW2和SW3均为二层智能交换机。

【问题4】(4分)

为了对用户上网行为进行监管,需要在SW1与R1之间部署(9)。

(9)备选答案:

A.FW(防火墙) B.IDS(入侵检测系统) C.堡垒机 D.上网行为管理

随着公司各部门成员增加,某些时候部分员工获取到IP地址和真实DHCP分出来IP不一致,为了避免这种情况可以在交换机上开启(10)功能。

(10)备选答案:

A.dhcp snooping B. broadcast-suppression C. loopback-detect

- 查看答案

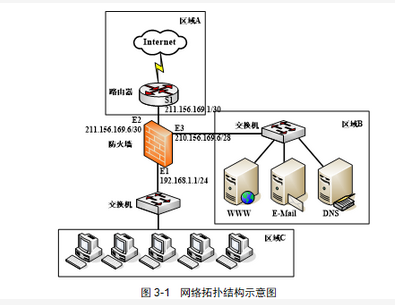

阅读下列说明,回答问题1至问题5,将解答填入答题纸对应栏内。 【说明】 攻克要塞教育中心在部署计算机网络时采用了一款硬件防火墙,该防火墙带有三个以太网络接口,其网络拓扑如图3-1所示。

【问题1】(8分)

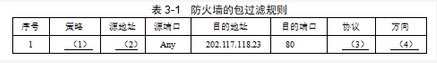

防火墙包过滤规则默认策略为拒绝,表3-1给出防火墙包过滤规则配置。若要求内部所有主机能使用IE浏览器访问外部IP地址202.117.118.23Web服务器,为表中(1)~(4)空缺处选择正确答案,填写在答题纸相应位置。(1)备选答案:A.允许 B.拒绝(2)备选答案:A.192.168.1.0/24 B.211.156.169.6/30 C.202.117.118.23/24(3)备选答案:A.TCP B.UDP C.ICMP(4)备选答案:A.E3E2 B.E1E3 C.E1E2

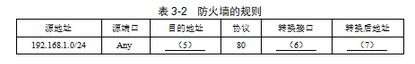

【问题2】(6分)

内部网络经由防火墙采用NAT方式与外部网络通信,表3-2中(5)~(7)空缺处选择正确答案,填写在答题纸相应位置。(5) 备选答案:A.192.168.1.0/24 B.anyC.202.117.118.23/24(6)备选答案: A.E1 B.E2 C.E3(7)备选答案: A.192.168.1.1 B.210.156.169.6C.211.156.169.6

【问题3】(2分)

图3-1中 (8)适合设置为DMZ区。(8)备选答案:A.区域A B.区域B C.区域C【问题4】(4分)防火墙上配置信息如图3-2所示。要求启动HTTP代理服务,通过HTTP缓存提高浏览速度,代理服务端口为3128,要使主机PC1使用HTTP代理服务,其中“地址”栏中内容应填写为 (9) ,“端口”栏中内容应填写为 (10) 。

【问题5】(4分)

NAT和HTTP代理分别工作在 (11) 和 (12) 。(11)备选答案:A.网络层 B.应用层 C.服务层(12)备选答案:A.网络层 B.应用层 C.服务层

- 查看答案

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应解答栏内。

【说明】

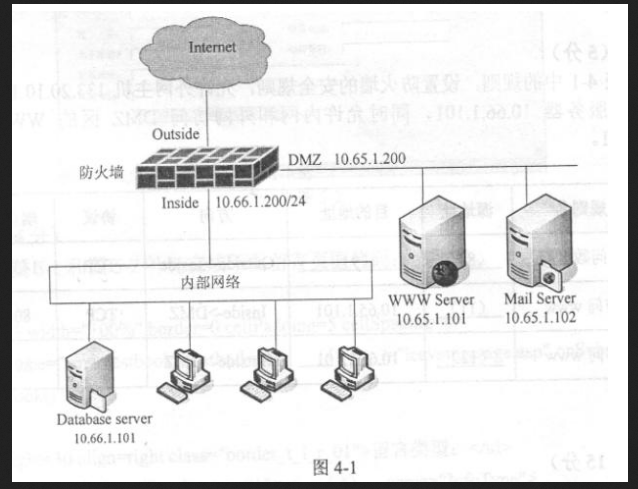

某企业采用PIX防火墙保护公司网络安全,网络结构如图4-1所示。

【问题1】(4分)

防火墙一般把网络区域划分为内部区域(trust区域)、外部区域(untrust区域)以及(1),其中在这个网络区域内可以放置一些公开服务器,下列(2)服务器不适合放在该区域。

空(2)备选答案:

A.Web

B.FTP

C.邮件

D.办公自动化(OA)

【问题2】(2分)

衡量防火墙性能主要参数有并发连接数、用户数限制、吞吐量等,其中最重要参数是(3),它反映出防火墙对多个连接访问控制能力和连接状态跟踪能力,这个参数大小直接影响到防火墙所能支持最大信息点数。

空(3)备选答案:

A.并发连接数

B.用户数限制

C.吞吐量

D.安全过滤带宽

【问题3】(4分)

设置防火墙接口名称,并指定安全级别,安全级别取值范围为0~100,数字越大安全级别越高。要求设置:ethemet0命名为外部接口outside,安全级别是0;ethernet1命名为内部接口inside,安全级别是100;ethernet2命名为中间接口dmz,安全级别为50。

请完成下面命令。

…

PLX#config terminal

PLX (config)#nameif ethemet0 (4) security0

PLX (config)#nameif ethernet1 inside (5)

PLX (config)#nameif ethemet2 (6) (7)

…

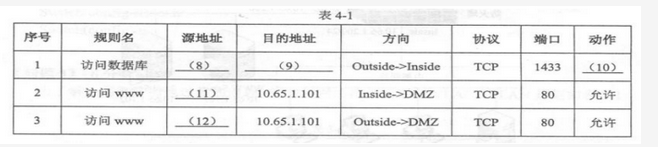

【问题4】(5分)

编写表4-1中规则,设置防火墙安全规则,允许外网主机133.20.10.10访问内网数据库服务器10.66.1.101,同时允许内网和外网访问DMZ区WWW服务器10.65.1.101。

- 查看答案

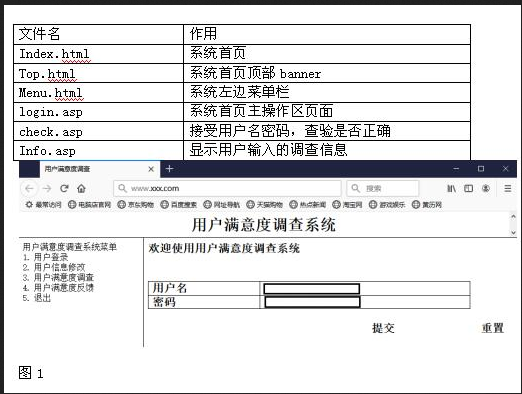

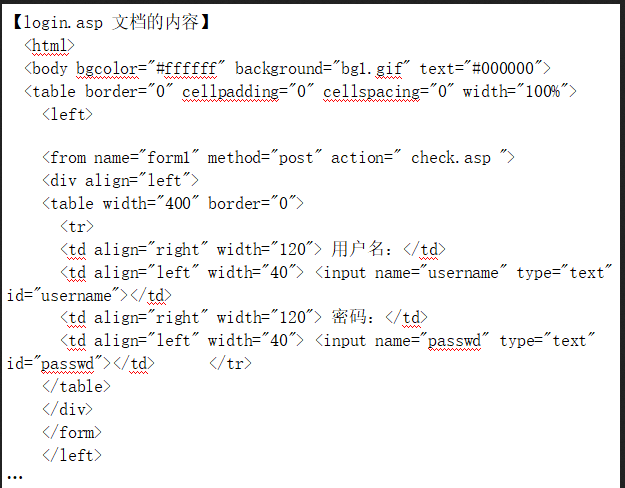

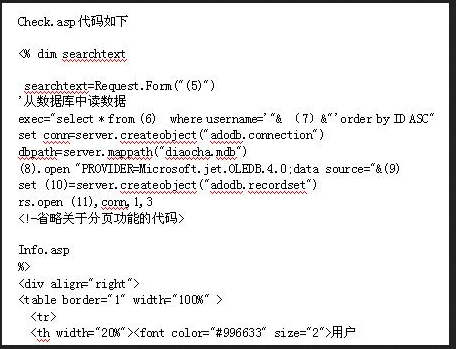

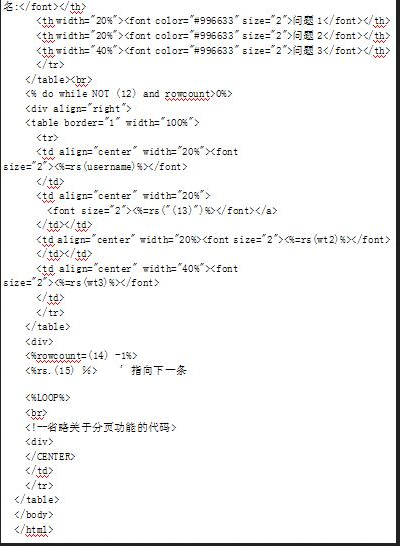

阅读以下说明,回答问题一,并将解答填入答题纸对应解答栏中。 某公司用ASP 实现了用户满意度调查网页,系统几个主要文件及作用如表1所示, 网页效果如图1 所示。

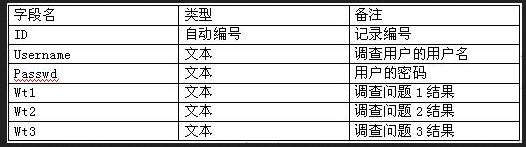

用户调查数据库表info表结构如表2所示:

问题1:完成下列代码填空

备选答案:A.用户满意度调查 B. rs C. username

D. </frameset> E. dbpathF.Conn G.exec H. top.html I.info J. login.asp K.searchtext L. rs.EOF M. MoveNext N.wt1 O. rowcount

- 查看答案